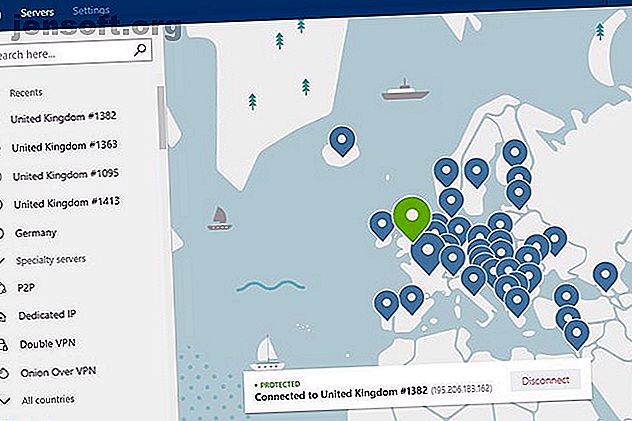

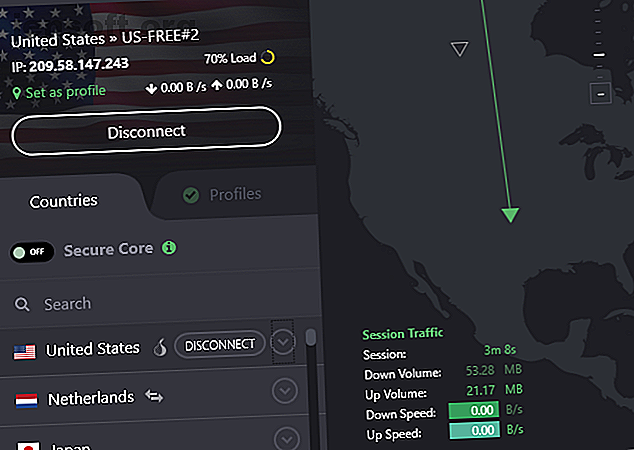

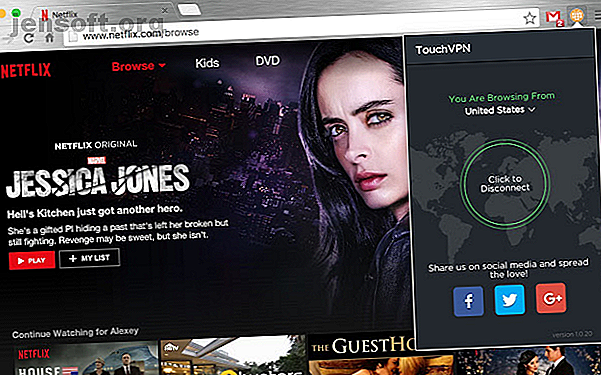

8 services VPN totalement gratuits pour protéger votre vie privée

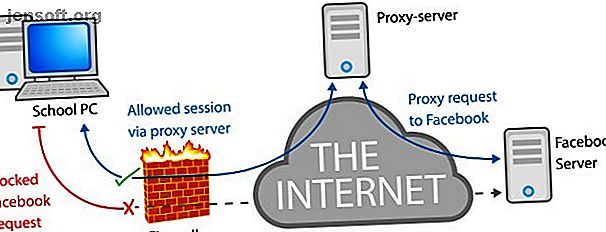

Publicité Bien que les VPN gratuits illimités pour Windows soient des arnaques, il existe un certain nombre de VPN gratuits à données limitées qui ne coûtent vraiment rien. Cet article répertorie les meilleurs. Sécurisez votre boîte de réception avec notre cours gratuit de sécurité par courriel! Cela vous