5 astuces de traitement des données pour éviter les atteintes à la sécurité au travail

Publicité

À chaque nouvelle de violation de données, vous pouvez imaginer des attaques de piratage sophistiquées ou des vols de données illicites par des employés malveillants. Ce que vous ne réalisez peut-être pas, c'est à quelle fréquence les atteintes à la sécurité des données surviennent à la suite d'accidents.

Un rapport 2019 indique à quelle fréquence les employés peuvent causer par inadvertance des violations de données. Dans 60% des cas de violation de données, une personne de l'entreprise concernée était en faute. Nous avons donc des conseils sur la manière d'éviter de devenir une statistique similaire lorsque vous utilisez un appareil de travail.

1. Vérifiez les destinataires lors de l'envoi de données sensibles

Un rapport récent de la société de sécurité Egress indique à quelle fréquence les employés peuvent causer par inadvertance des violations de données. Mais souvent, il s’agit de simples erreurs plutôt que de la malice du profit. Par exemple, lors de la rédaction d'un courrier électronique urgent ou de l'envoi d'un document dans un délai déterminé, il est facile de l'envoyer accidentellement à une mauvaise destination.

Le rapport Egress indique que 43% des fuites de données sont dues à ce que l'on appelle une «divulgation incorrecte». Cela signifie simplement que vous envoyez un fichier à la mauvaise personne. Cela incluait de mettre la mauvaise adresse électronique dans le champ du destinataire ou d'envoyer des informations par télécopie au mauvais numéro. Une autre erreur courante a été d'utiliser accidentellement CC au lieu de BCC, ce qui expose l'adresse de tous les destinataires.

La leçon à tirer est de vérifier les destinataires des données sensibles. Que vous envoyiez un courrier électronique, une télécopie ou un envoi postal, prenez une minute pour vous assurer que vous envoyez uniquement les informations aux personnes qui devraient en disposer. Pour une sécurité optimale, demandez à un collègue de vérifier pour vous.

2. Ne partagez jamais vos mots de passe avec des collègues

Tout le monde a entendu dire que vous ne devriez pas partager vos mots de passe. Mais il est facile de voir pourquoi cela se produit encore. Vous êtes peut-être malade à la maison et un collègue a besoin d'informations de votre ordinateur. Ou peut-être que votre patron veut accéder à votre courrier électronique pendant que vous êtes en vacances. Sans oublier à quel point il est courant d'écrire des mots de passe sur des post-it et de les coller sur un écran.

Le problème est que, lorsque vous partagez un mot de passe, vous le rendez moins sécurisé. Si vous envoyez votre mot de passe à votre patron par courriel et que celui-ci est piraté, les pirates informatiques ont désormais accès à votre ordinateur. Si un collègue se connecte à l'aide de votre mot de passe et voit des données qu'il ne devrait pas voir, la responsabilité vous incombera car c'est votre compte.

Il y a moyen de résoudre cela cependant. Si vous ne parvenez pas à vous souvenir de vos mots de passe, la meilleure solution consiste à utiliser un gestionnaire de mots de passe. De cette façon, vous n'avez qu'un seul mot de passe à retenir. Avec ce mot de passe, vous pouvez accéder à tous vos comptes où que vous soyez.

N'utilisez pas de mots de passe évidents tels que «12345» ou le «mot de passe» tant redouté, car ils sont extrêmement faciles à deviner.

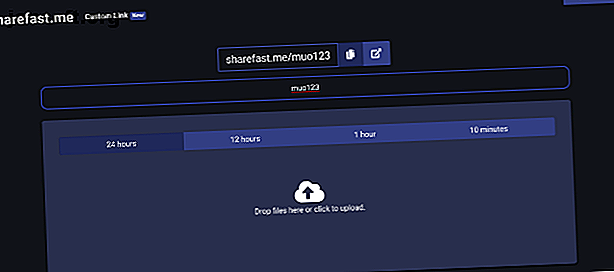

Si vous avez besoin de partager l'accès à des informations avec vos collègues, envisagez de créer un e-mail de groupe. Créer un e-mail de groupe dans Gmail Comment créer un e-mail de groupe dans Gmail Apprendre à créer un e-mail de groupe dans Gmail vous simplifiera la vie. Commencez par votre liste de contacts Gmail avec ces conseils. Lire plus ou partager des fichiers à l'aide d'un service tel que Dropbox 3 façons de partager des fichiers avec d'autres personnes qui n'ont pas de comptes cloud 3 manières de partager des fichiers avec d'autres personnes qui ne possèdent pas de comptes cloud Quel est le moyen le plus simple de partager des fichiers avec d'autres? Voici plusieurs manières qui vous seront utiles si vous ou le destinataire ne possédez pas de compte cloud. Lire la suite .

3. En savoir plus sur l'éthique des données

De nombreux employés ne se rendent pas compte que les données qu’ils gèrent dans le cadre de leur travail appartiennent exclusivement à la société pour laquelle ils travaillent. Cela ne leur appartient ni à leur ministère. Qu'il s'agisse d'une liste de clients que vous avez rassemblés ou de données sur les préférences de clients que vous avez collectées, ces informations sont la propriété exclusive de la société.

Ceci est important lorsque vous examinez la raison invoquée par les employés pour le partage intentionnel de données. Une personne sur cinq qui a délibérément partagé des données a déclaré le faire parce qu’elle pensait que c’était à lui de la partager. 55% ont déclaré qu'ils partageaient les données de manière non sécurisée, car ils ne savaient pas comment les partager en toute sécurité.

Malheureusement, vous ne pouvez pas nécessairement compter sur votre chef ou votre service pour vous apprendre tout ce que vous devez savoir sur la sécurité des données. Si vous gérez des données sécurisées dans le cadre de votre travail, vous devez en prendre connaissance et en apprendre davantage sur les exigences légales et les meilleures pratiques en matière de traitement des données.

Il peut également être intéressant de consulter le service informatique de votre entreprise ou le responsable de la protection des données pour en savoir plus sur les outils à votre disposition pour le traitement des données.

4. Soyez vigilant face au phishing et autres attaques

Vous êtes probablement au courant de la menace du phishing. Lorsque vous voyez un courrier électronique prétendant provenir de votre banque et vous demandant d’envoyer votre mot de passe, vous savez que c’est suspect. Mais le phishing devient de plus en plus sophistiqué et vous devriez vous y préparer.

L'enquête a montré que seulement 5% des fuites de données étaient dues au phishing. Cependant, ces fuites avaient tendance à être parmi les plus graves. Nouvelles techniques comme le harponnage Qu'est-ce que le harponnage? Comment repérer et éviter cette escroquerie par courrier électronique Qu'est-ce que le spear phishing? Comment repérer et éviter ce type de courrier électronique frauduleux Vous avez reçu un faux courrier électronique de votre banque? Cela fait partie d'une technique d'escroquerie appelée harponnage. Voici comment rester en sécurité. Lire plus cible une personne avec des informations très spécifiques. Surtout si vous travaillez dans l'informatique ou si vous êtes un dirigeant de haut niveau, vous devriez être à l'affût de ces attaques.

Une autre cyberattaque avancée est celle de la chasse à la baleine: qu’est-ce qu’une cyberattaque de la chasse à la baleine? Pire que le phishing: qu'est-ce qu'une cyberattaque baleinière? Alors que les attaques de phishing ciblent des individus, les cyberattaques de chasse à la baleine visent des entreprises et des organisations. Voici ce qu'il faut rechercher. Lire la suite . C'est là que les pirates informatiques compromettent le compte d'un cadre supérieur et l'utilisent pour arnaquer les employés qui travaillent sous eux.

Si vous voyez une demande par courriel qui vous semble étrange, décrochez le téléphone. Donner un appel à l'expéditeur apparent est le meilleur moyen de déterminer rapidement si une demande est authentique.

5. Installation du logiciel de nettoyage à distance sur vos périphériques de travail

Il y a des accidents et il est facile de laisser votre ordinateur de bureau ou votre téléphone dans le train à la fin d'une longue journée. Évidemment, vous essayerez de ne pas perdre vos appareils de travail. Mais encore, vous devriez vous préparer à la possibilité que vous pourriez.

En plus d'avoir un mot de passe sur tous vos appareils de travail, vous devez installer un logiciel de nettoyage à distance. Cela pourrait être en utilisant un outil tel que Localiser mon iPhone pour iOS ou en autorisant la localisation à distance et en effaçant les paramètres de votre appareil Android. Lorsque vous avez activé ces fonctionnalités, vous pouvez gérer votre appareil à distance à partir d'un autre ordinateur.

Vous pouvez vous connecter à votre compte puis utiliser le GPS de votre appareil perdu pour le trouver ou supprimer le contenu du disque dur à distance.

Bien sûr, il est agaçant de devoir supprimer toutes vos données et d’expliquer à votre service informatique que vous avez perdu un appareil. Mais c’est bien mieux que d’être responsable des pirates qui volent des informations précieuses ou privées à votre entreprise.

En savoir plus sur la sécurité pour assurer la sécurité des données au travail

Ces pratiques de sécurité particulières vous aideront à protéger les données avec lesquelles vous travaillez. Cependant, de nombreux autres problèmes de sécurité doivent également être pris en compte lors de l'utilisation de votre ordinateur personnel. Pour en savoir plus sur l'utilisation en toute sécurité d'un ordinateur au travail et à la maison, consultez notre article sur les habitudes essentielles pour rester en sécurité en ligne. Les 9 habitudes les plus importantes pour rester en sécurité en ligne Les 9 habitudes les plus importantes pour rester en ligne en toute sécurité. .

Explorez plus au sujet de: Email Security, Online Security, Security Breach.