Les spectres et la fusion sont-ils toujours une menace? Les correctifs dont vous avez besoin

Publicité

Les révélations de vulnérabilité des processeurs Spectre et Meltdown ont été un début choquant pour 2018. Les vulnérabilités affectent presque tous les processeurs, sur pratiquement tous les systèmes d'exploitation et toutes les architectures. Les fabricants de processeurs et les développeurs de systèmes d'exploitation ont rapidement publié des correctifs pour se protéger contre les vulnérabilités.

Mais il y avait aussi de sérieux problèmes de démarrage.

Maintenant, plus d'un an après les rapports initiaux, sommes-nous plus près de corriger véritablement les vulnérabilités Meltdown et Specter?

Vulnérabilités Spectre et Meltdown Dernières

Les vulnérabilités Spectre et Meltdown découvertes au début de 2018 continuent à avoir une incidence sur l'informatique. La fusion affecte spécifiquement les microprocesseurs Intel depuis 1995. La longévité de ce problème signifie que la plupart des processeurs Intel du monde sont exposés et même des services tels que Microsoft Azure et Amazon Web Services.

Spectre a un effet global similaire. La vulnérabilité Specter affecte les microprocesseurs d’Intel, ainsi que d’autres grands concepteurs, notamment AMD et ARM. Ainsi, Spectre et Meltdown rendent la plupart des ordinateurs du monde vulnérables, une situation qui remonte à plus de 20 ans.

#Meltdown & #Spectre - Comparaison d'un côté à l'autre # cybersécurité #DataBreach #humanfactors # CES2018 #malware #Technology

CC: @ ipfconline1 @JimMarous @evankirstel @MikeQuindazzi @pierrepinna @ jblefevre60 @ reach2ratan @KirkDBorne @Ronald_vanLoon pic.twitter.com/0S79P5jDbV

- Shira Rubinoff (@Shirastweet) 10 janvier 2018

Naturellement, les révélations continuent de semer la consternation chez les consommateurs et les entreprises. L'inquiétude est multiple. Intel, AMD et ARM ont tous publié des correctifs pour les vulnérabilités; Est-ce que ces patchs fonctionneront? Est-il plus simple de remplacer des stocks entiers de microprocesseurs? Quand un processeur entièrement sécurisé sera-t-il mis sur le marché? Et qu'en est-il du coût?

«Nous n’avons jamais vu un bogue aussi volumineux comme celui-ci, qui affecte littéralement tous les principaux processeurs», déclare David Kennedy, PDG de TrustedSec, qui effectue des tests de pénétration et des conseils en sécurité pour les entreprises.

«La semaine dernière, j'ai eu au moins dix appels avec de grandes entreprises et deux hier pour expliquer ce qui se passait. Ils n'ont aucune idée de ce qu'il faut faire en matière de patch. Cela cause vraiment un gâchis.

Spectre prochaine génération

Non, ce n'est pas le multisegment James Bond-Star Trek dont vous rêvez. Spectre Next Generation est la deuxième génération de vulnérabilités Specter. La deuxième génération a été découverte par le Project Zero de Google (qui a également révélé la première génération).

Project Zero est le groupe de travail de Google chargé de rechercher et de divulguer de manière responsable les vulnérabilités jour zéro avant que des individus néfastes ne les découvrent.

Je ne vais pas entrer dans tous les détails ici, mais voici un article expliquant les implications du retour de la vulnérabilité des spectres d'Intel de nouvelle génération Spectre comme un fantôme du passé. Des retours de vulnérabilité du Spectre d'Intel comme d'un fantôme du passé. Les révélations de Spectre / Meltdown début 2018 a bouleversé le monde informatique. À présent, les chercheurs en sécurité ont découvert huit nouvelles vulnérabilités de type Spectre qui affectent les processeurs Intel, ce qui pourrait signifier que votre ordinateur est exposé à des risques supplémentaires. Lire la suite .

Existe-t-il des correctifs Spectre et Meltdown?

La gamme de périphériques vulnérables pose un autre problème. Chaque type de matériel nécessite une solution légèrement différente, conçue sur mesure. Le processus de correction depuis janvier 2018 a été tout simplement ahurissant.

Intel s'est précipité pour développer et publier un correctif de sécurité. L'inconvénient était de graves problèmes de performances. Intel a déclaré de manière scandaleuse que «tout impact sur les performances dépend de la charge de travail et que, pour l’utilisateur informatique moyen, il ne devrait pas être important et sera atténué avec le temps». La déclaration était alors fausse et le restait au moment de la rédaction.

Même les nouveaux processeurs qui viennent juste d'arriver sur le marché en ressentent encore les effets.

En fait, le 22 janvier 2018, Intel a retiré l'un de ses correctifs Spectre, car il provoquait un problème de redémarrage aléatoire. Intel a suggéré aux administrateurs réseau de simplement annuler les mises à jour déjà installées, le vice-président exécutif d'Intel, Neil Shenoy, ayant déclaré: «Je m'excuse pour toute perturbation que ce changement de guide pourrait causer." VMware, Lenovo et Dell ont tous fait la même annonce. temps.

Puis, fin janvier, Microsoft a également annoncé que les correctifs Spectre et Meltdown de Windows 10 compromettaient les performances et provoquaient des erreurs fatales aléatoires, confirmant que leurs correctifs de sécurité étaient erronés.

Oh, et Apple a de même rétracté ses revendications concernant les protections des machines plus anciennes, en publiant une pléthore de correctifs pour High Sierra, Sierra et El Capitan.

Linus et Linux

Linus Torvalds, le créateur et le développeur principal du noyau Linux, reste extrêmement critique à l’égard du processus de mise à jour Spectre / Meltdown. (Qu'est-ce qu'un noyau, de toute façon? Le noyau Linux: une explication avec les termes de Layman Le noyau Linux: une explication avec les termes de Layman Les distributions Linux n'ont en réalité qu'un élément commun: le noyau Linux., beaucoup de gens ne savent pas vraiment ce que ça fait. Lire la suite). En fait, Torvalds est allé jusqu'à déclarer les correctifs d'Intel comme «COMPLETE AND UTTER GARBAGE».

Vous pouvez lire le reste de sa tirade ici. Cela vaut bien la lecture.

Linus a analysé les patchs. Il a trouvé Intel essayant de rendre les correctifs de sécurité facultatifs, ainsi que ceux basés sur le système d'exploitation, de sorte qu'ils n'aient pas à revoir complètement la conception de leur processeur (qui est la seule option pour une sécurité réelle - je vais expliquer pourquoi dans un instant).

Une alternative serait d'émettre deux correctifs, l'un activant les correctifs de sécurité et l'autre, implémentant les correctifs du noyau.

Torvalds soutient qu'Intel oblige les deux à dissimuler les performances en autorisant un «mode sécurisé facultatif», dans lequel l'utilisateur doit activer son processeur dans le correctif et en faisant en sorte que la performance corresponde à la décision du client, plutôt qu'Intel prenne les devants. . En outre, si et lorsque les utilisateurs démarrent un système d'exploitation plus ancien qui n'a jamais connu le correctif, ils seront instantanément vulnérables.

Le 29 janvier, le noyau Linux 4.15 a été mis à disposition, offrant de nouvelles capacités de sécurité étendues dans les processeurs Intel et AMD sur les périphériques Linux. Et bien que Linus Torvalds fût axé sur Linux, il est clair que les correctifs d’Intel n’étaient pas à la hauteur pour aucun système d’exploitation.

La Chine savait-elle à propos du spectre et de la fusion?

Bien qu'Intel ait esquivé une balle au sujet de ses résultats (malgré la vulnérabilité critique trouvée dans la plupart des ordinateurs du monde, les bénéfices d'Intel s'accumulent assez bien), Intel a reçu de nombreuses critiques pour avoir apparemment divulgué à la fois Meltdown et Specter à ses gros clients chinois, comme Alibaba. et Lenovo, avant qu'il ne le dise au gouvernement américain.

Plusieurs agences américaines majeures n’ont été informées de Spectre et de Meltdown que lorsque les rapports ont été rendus publics, au lieu de tout processus de notification préalable à la divulgation. Et bien que rien n'indique que les informations ont été utilisées de manière incorrecte (par exemple, transmises au gouvernement chinois et utilisées par celui-ci), cela soulève de nombreuses inquiétudes quant au choix d'Intel quant aux personnes à informer.

Compte tenu de la profondeur et de l’ampleur de la surveillance de l’Internet par la Chine, il semble tout à fait improbable que le gouvernement chinois n’ait pas conscience des vulnérabilités dont il était victime.

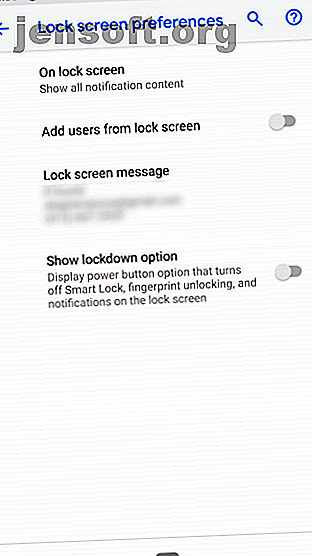

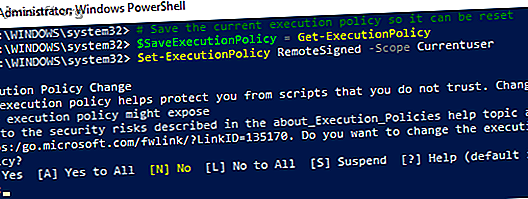

Windows 10 Retpoline Specter Fix

Retpoline est une «structure logicielle pour empêcher l’injection de branche-cible». En d’autres termes, il s’agit d’un correctif qui protège contre Specter en introduisant une branche de prédiction alternative, protégeant le système des attaques de spéculation de type Spectre.

En décembre 2018, Microsoft a mis à disposition le correctif Retpoline pour son programme Insider. Le programme Insider et les aperçus d’initiés permettent à Microsoft de tester la prochaine version de Windows 10 avant sa parution. La dernière mise à jour, 19H1, contient la mise à jour de retpoline.

Cependant, en mars 2019, Microsoft a annoncé que le correctif de retpoline était disponible pour quiconque souhaitait le télécharger. Il y a quelques stipulations:

- Le système doit exécuter la mise à jour Windows 10 octobre 2018.

- Le correctif ne fonctionne que sur les processeurs pré-Intel Skylake et plus anciens (le correctif fonctionne également sur les ordinateurs AMD, les lecteurs AMD).

Vous ne savez pas quelle version de Windows 10 vous utilisez actuellement? Appuyez sur Windows Key + I, puis sur System> About. Vous pouvez voir votre version actuelle de Windows sous spécification Windows . S'il est écrit 1809, vous pouvez installer la mise à jour. Sinon, vous devrez attendre que votre version de Windows rattrape son retard.

La mise à jour de la rétpoline, KB4470788, arrivera sur votre système via le processus Windows Update habituel. Toutefois, vous pouvez télécharger la mise à jour KB4470788 via le catalogue Microsoft Update. Téléchargez la version appropriée pour l'architecture de votre système d'exploitation (par exemple, x64 pour 64 bits, x86 pour 32 bits), puis installez-la.

Spectre et effondrement seront-ils jamais résolus?

La première génération de correctifs Spectre et Meltdown étaient des solutions temporaires. Il ne incombe pas aux consommateurs d’activer les correctifs de blocage de vulnérabilité, et encore moins d’avoir à décider de l’arbitrage entre problèmes de sécurité au niveau du noyau et succès du processeur. C'est simplement injuste, et encore moins totalement contraire à l'éthique.

Le déploiement lent des correctifs Retpoline est préférable pour les utilisateurs, car il corrige les vulnérabilités du système et ramène la vitesse du système à ses niveaux précédents. Néanmoins, certains utilisateurs ne bénéficient pas d’un correctif de rétine, ce n’est donc pas un pansement magique.

Au début de 2018, le rapport financier d'Intel contenait des informations du PDG, Brian Krzanich, qui avait promis que les puces contenant de véritables correctifs matériels seraient commercialisées cette année. Malheureusement, Krzanich n'a pas précisé ce que cette déclaration audacieuse signifiait.

Cependant, comme Krzanich a confirmé Intel envisage de poursuivre le développement de ses produits 14 nm (processeurs Intel à partir de 2014 - Kaby Lake, Coffee Lake, Skylake, etc.) tout au long de 2018. Cela crée des possibilités: des solutions «in silicium» pour la génération actuelle de CPU et correctifs pour les futurs processeurs de Cannon Lake, ou l’un ou l’autre.

Plus tard en 2018, Intel a annoncé que des correctifs matériels - c'est-à-dire un correctif basé sur un processeur - seront fournis avec la prochaine génération de processeurs Intel. Certains correctifs seront déployés avec la série de processeurs à faible consommation d'énergie, Whiskey Lake, tandis que d'autres sont sur le point d'arriver avec les processeurs de facto de la 10ème génération, Ice Lake. La nouvelle génération de processeurs Intel devrait également protéger contre la vulnérabilité Foreshadow.

Vous pensez que Spectre et Meltdown ne vous affectent pas? Consultez la liste du matériel informatique non affecté par les vulnérabilités. Certains ordinateurs ne sont-ils pas affectés par les bugs Meltdown et Specter? Y a-t-il des ordinateurs non affectés par les bugs de fusion et de spectre? Les vulnérabilités Meltdown et Specter ont affecté le matériel dans le monde entier. Il semble que tout est précaire. Mais ce n'est pas le cas. Consultez cette liste de matériel sécurisé et nos conseils pour l’avenir. Lisez plus et repensez-vous.

Explorez plus sur: Processeur, Sécurité informatique, CPU, Malware.