Qu'est-ce qu'un formjacking et comment l'éviter?

Publicité

2017 était l'année du ransomware. 2018 était tout sur le cryptojacking. 2019 s'annonce comme l'année du détournement de forme.

Les baisses drastiques de la valeur des crypto-monnaies telles que Bitcoin et Monero signifient que les cybercriminels cherchent ailleurs des profits frauduleux. Quel meilleur endroit que de voler vos informations bancaires directement à partir du formulaire de commande de produit, avant même de cliquer sur Soumettre. C'est vrai; ils ne font pas irruption dans votre banque. Les pirates collectent vos données avant même qu'elles n'atteignent ce stade.

Voici ce que vous devez savoir sur le formjacking.

Qu'est-ce que le formjacking?

Une attaque par détournement de fonds est un moyen pour un cybercriminel d'intercepter vos informations bancaires directement à partir d'un site de commerce électronique.

Selon le rapport de menace 2019 de Symantec Internet Security, les pirates de formulaires comprenaient 4 818 sites Web uniques chaque mois en 2018. Au cours de l'année, Symantec a bloqué plus de 3, 7 millions de tentatives de piratage de formulaires.

En outre, plus d'un million de ces tentatives de piratage de forme ont eu lieu au cours des deux derniers mois de 2018, en vue du week-end du vendredi noir de novembre, et tout au long de la période de magasinage de Noël en décembre.

En voyant une légère hausse des infections et des réinfections de style MageCart, les fraudeurs n’ont pas de vacances.

- natmchugh (@natmchugh) 21 décembre 2018

Alors, comment fonctionne une attaque par détournement de formulaire?

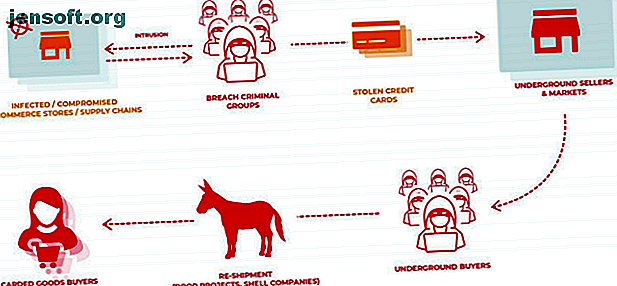

Le formalisme consiste à insérer un code malveillant dans le site Web d'un fournisseur de commerce électronique. Le code malveillant vole des informations de paiement telles que les détails de carte, les noms et autres informations personnelles couramment utilisées lors de vos achats en ligne. Les données volées sont envoyées à un serveur pour être réutilisées ou vendues, la victime ignorant que ses informations de paiement sont compromises.

Dans l'ensemble, cela semble basique. C'est loin de là. Un pirate informatique a utilisé 22 lignes de code pour modifier les scripts exécutés sur le site de British Airways. L’attaquant a volé 380 000 informations de carte de crédit, générant plus de 13 millions de livres.

C'est là que réside l'allure. De récentes attaques très médiatisées contre British Airways, TicketMaster UK, Newegg, Home Depot et Target partagent un dénominateur commun: le formjacking.

Qui est derrière les attaques de formjacking?

Identifier un seul attaquant lorsque autant de sites Web uniques sont victimes d'une seule attaque (ou du moins d'un style d'attaque) est toujours difficile pour les chercheurs en sécurité. Comme pour les autres vagues de cybercriminalité récentes, il n’existe pas d’auteur unique. Au lieu de cela, la majorité des détournements de formulaire proviennent de groupes Magecart.

Nous avons décidé d’aller aux kiosques RSA aujourd’hui pour demander à chaque vendeur utilisant Magecart ce qu’il était dans le marketing. Les réponses à ce jour sont apparemment:

- Une attaque majeure contre mon organisation

- Une grande entreprise de criminels de Russie

- Une attaque hautement sophistiquée pour laquelle j'ai besoin du produit X1 / n

- Y ??????? K ???? s ?? (@ydklijnsma) 6 mars 2019

Le nom provient du logiciel utilisé par les groupes de piratage pour injecter du code malveillant dans les sites de commerce électronique vulnérables. Cela crée une certaine confusion et vous voyez souvent Magecart utilisé comme une entité singulière pour décrire un groupe de piratage. En réalité, de nombreux groupes de piratage Magecart attaquent différentes cibles, en utilisant différentes techniques.

Yonathan Klijnsma, chercheur sur les menaces chez RiskIQ, suit les différents groupes de Magecart. Dans un récent rapport publié avec la société d'intelligence des risques Flashpoint, Klijnsma détaille six groupes distincts utilisant Magecart, opérant sous le même surnom pour éviter toute détection.

Le rapport Inside Magecart [PDF] explore ce qui rend chacun des principaux groupes Magecart unique:

- Groupes 1 et 2: attaquer un large éventail de cibles, utiliser des outils automatisés pour attaquer et survoler des sites; monétise les données volées en utilisant un système de réexpédition sophistiqué.

- Groupe 3: volume de cibles très élevé, utilise un injecteur et un skimmer uniques.

- Groupe 4: l' un des groupes les plus avancés, se fond avec les sites des victimes à l'aide de toute une gamme d'outils d'obfuscation.

- Groupe 5: Cible des fournisseurs tiers pour qu'ils dépassent plusieurs cibles, liens vers l'attaque de Ticketmaster.

- Groupe 6: Ciblage sélectif de sites Web et de services extrêmement coûteux, notamment les attaques de British Airways et de Newegg.

Comme vous pouvez le constater, les groupes sont dans l'ombre et utilisent différentes techniques. De plus, les groupes Magecart se font concurrence pour créer un produit efficace de vol de justificatifs d'identité. Les objectifs sont différents, car certains groupes visent spécifiquement des rendements élevés. Mais pour la plupart, ils nagent dans le même bassin. (Ces six ne sont pas les seuls groupes Magecart sur le marché.)

Groupe avancé 4

Le document de recherche RiskIQ identifie le groupe 4 comme «avancé». Qu'est-ce que cela signifie dans le contexte du détournement de formulaire?

Le groupe 4 tente de se fondre dans le site Web où il s’infiltre. Au lieu de créer du trafic Web supplémentaire inattendu qu'un administrateur de réseau ou un chercheur en sécurité pourrait détecter, le Groupe 4 tente de générer un trafic «naturel». Pour ce faire, il enregistre des domaines «imitant les fournisseurs d’annonces, les fournisseurs d’analyses, les domaines de la victime et toute autre chose» qui les aident à se cacher.

De plus, le groupe 4 modifie régulièrement l'apparence de son écrémeur, l'apparence de ses URL, les serveurs d'exfiltration de données, etc. Il y a plus.

Le récupérateur de formulaires du groupe 4 valide d'abord l'URL de paiement sur laquelle il fonctionne. Ensuite, contrairement à tous les autres groupes, le skimmer du groupe 4 remplace le formulaire de paiement par un des leurs, en le transmettant directement au client (lire: victime). Le remplacement du formulaire «normalise les données à extraire», ce qui facilite la réutilisation ou la vente.

RiskIQ conclut que «ces méthodes avancées, combinées à une infrastructure sophistiquée, indiquent un historique probable de l'écosystème des logiciels malveillants bancaires. . . mais ils ont transféré leur MO [Modus Operandi] vers le skimming parce que c'est beaucoup plus facile que la fraude bancaire ».

Comment les groupes de formjacking gagnent-ils de l'argent?

La plupart du temps, les identifiants volés sont vendus en ligne Voici ce que votre identité pourrait valoir sur le Web sombre Voici ce que votre identité pourrait mériter sur le Web sombre Il est inconfortable de se considérer comme une marchandise, mais les détails, du nom et de l'adresse aux détails du compte bancaire, valent quelque chose aux criminels en ligne. Combien valez-vous? Lire la suite . Il existe de nombreux forums de cardage internationaux et en langue russe avec de longues listes de cartes de crédit volées et d'autres informations bancaires. Ils ne sont pas du type illégal et louche que vous pourriez imaginer.

Certains des sites de cardage les plus populaires se présentent comme une tenue professionnelle: anglais parfait, grammaire parfaite, service à la clientèle; tout ce que vous attendez d'un site de commerce électronique légitime.

Les groupes Magecart revendent également leurs paquets de piratage de formulaires à d’autres cybercriminels potentiels. Les analystes de Flashpoint ont trouvé des annonces de kits de skimmer formjacking personnalisés sur un forum russe. Les kits coûtent entre 250 et 5 000 dollars selon la complexité, les fournisseurs affichant des modèles de tarification uniques.

Par exemple, un fournisseur offrait des versions budgétaires d’outils professionnels aux attaques très médiatisées.

Les groupes de formjacking offrent également l'accès à des sites Web compromis, à des prix aussi bas que 0, 50 USD, en fonction du classement du site Web, de l'hébergement et d'autres facteurs. Les mêmes analystes de Flashpoint ont découvert environ 3 000 sites Web violés en vente sur le même forum de piratage.

En outre, «plus d'une douzaine de vendeurs et des centaines d'acheteurs» opéraient sur le même forum.

Comment pouvez-vous arrêter une attaque de type FormJacking?

Les récupérateurs de formulaire Magecart utilisent JavaScript pour exploiter les formulaires de paiement des clients. L'utilisation d'un bloqueur de script basé sur un navigateur suffit généralement pour empêcher une attaque par détournement de formulaire de voler vos données.

- Les utilisateurs de Chrome doivent consulter ScriptSafe

- Les utilisateurs de Firefox peuvent utiliser NoScript

- Les utilisateurs d'Opera peuvent utiliser ScriptSafe

- Les utilisateurs de Safari devraient consulter JSBlocker

Une fois que vous avez ajouté l’une des extensions de blocage de script à votre navigateur, vous bénéficiez d’une bien plus grande protection contre les attaques par détournement de formulaire. Ce n'est pas parfait cependant .

Le rapport RiskIQ suggère d'éviter les sites plus petits qui ne bénéficient pas du même niveau de protection qu'un site majeur. Les attaques contre British Airways, Newegg et Ticketmaster suggèrent que les conseils ne sont pas tout à fait judicieux. Ne le négligez pas cependant. Un site de commerce électronique populaire est plus susceptible d’héberger un script de détournement de formulaire Magecart.

Malwarebytes Premium est une autre mesure d'atténuation. Malwarebytes Premium offre une analyse du système en temps réel et une protection dans le navigateur. La version Premium protège précisément contre ce type d'attaque. Pas sûr de la mise à niveau? Voici cinq excellentes raisons de passer à Malwarebytes Premium. Cinq raisons de passer à Malwarebytes Premium: Oui, ça vaut le coup. Il existe cinq bonnes raisons de passer à Malwarebytes Premium. tas de fonctionnalités utiles et utiles. Lire la suite !

Explorez plus à propos de: Formjacking, Online Security.