Malware modulaire: la nouvelle attaque furtive dérobant vos données

Publicité

Les logiciels malveillants sont de toutes formes et tailles. En outre, la sophistication des logiciels malveillants a considérablement augmenté au fil des ans. Les attaquants réalisent qu'essayer de regrouper tous les aspects de leur paquet malveillant dans une seule charge utile n'est pas toujours le moyen le plus efficace.

Au fil du temps, les logiciels malveillants sont devenus modulaires. En d'autres termes, certaines variantes de programmes malveillants peuvent utiliser différents modules pour modifier leur impact sur un système cible. Alors, quel est le malware modulaire et comment ça marche?

Qu'est-ce qu'un malware modulaire?

Le malware modulaire est une menace avancée qui attaque un système à différentes étapes. Au lieu de siffler par la porte d'entrée, les logiciels malveillants modulaires adoptent une approche plus subtile.

Pour ce faire, il n’installe d’abord que les composants essentiels. Ensuite, au lieu de provoquer une fanfare et d’avertir les utilisateurs de sa présence, le premier module analyse la sécurité du système et du réseau; qui est en charge, quelles protections sont en cours d'exécution, où le malware peut trouver des vulnérabilités, quels exploits ont les meilleures chances de succès, etc.

Après avoir réussi à délimiter l'environnement local, le module de programme malveillant de la première étape peut se connecter à son serveur de commande et de contrôle (C2). Le C2 peut ensuite renvoyer des instructions supplémentaires ainsi que des modules de programmes malveillants supplémentaires pour tirer parti de l'environnement spécifique dans lequel le programme malveillant fonctionne.

Les logiciels malveillants modulaires présentent plusieurs avantages par rapport aux logiciels malveillants qui regroupent toutes leurs fonctionnalités dans une seule charge utile.

- L'auteur du malware peut rapidement changer la signature du malware pour échapper aux antivirus et autres programmes de sécurité.

- Les logiciels malveillants modulaires permettent des fonctionnalités étendues pour une variété d'environnements. En cela, les auteurs peuvent réagir à des cibles spécifiques ou bien affecter des modules spécifiques à une utilisation dans des environnements particuliers.

- Les modules initiaux sont minuscules et un peu plus faciles à masquer.

- La combinaison de plusieurs modules de programmes malveillants incite les chercheurs en sécurité à deviner quelle sera la prochaine étape.

Les logiciels malveillants modulaires ne constituent pas une nouvelle menace soudaine. Les développeurs de logiciels malveillants utilisent depuis longtemps efficacement les programmes de programmes malveillants modulaires. La différence est que les chercheurs en sécurité rencontrent de plus en plus de malwares modulaires dans un plus grand nombre de situations. Les chercheurs ont également repéré l’énorme botnet Necurs (tristement célèbre pour la distribution des variantes du ransomware Dridex et Locky) distribuant des charges utiles de logiciels malveillants modulaires. (Qu'est-ce qu'un botnet, de toute façon? Qu'est-ce qu'un botnet et votre ordinateur en fait-il partie? Qu'est-ce qu'un botnet et votre ordinateur fait-il partie d'un? un botnet? Comment naissent-ils? Qui les contrôle? Et comment pouvons-nous les arrêter? Lire la suite)

Exemples de programmes malveillants modulaires

Il existe des exemples de logiciels malveillants modulaires très intéressants. En voici quelques-uns à considérer.

VPNFilter

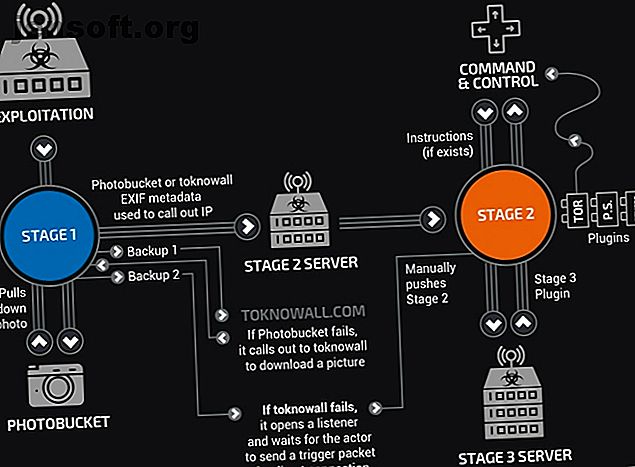

VPNFilter est une variante récente de logiciel malveillant qui attaque les routeurs et les périphériques Internet des objets (IoT). Le malware fonctionne en trois étapes.

Le logiciel malveillant de la première étape contacte un serveur de commande et de contrôle pour télécharger le module de la deuxième étape. Le second module collecte les données, exécute les commandes et peut interférer avec la gestion des périphériques (y compris la possibilité de «bricoler» un routeur, un périphérique IoT ou NAS). La deuxième étape peut également télécharger des modules de troisième étape, qui fonctionnent comme des plugins pour la deuxième étape. Les modules de la troisième étape incluent un renifleur de paquets pour le trafic SCADA, un module d'injection de paquets et un module permettant au programme malveillant de la deuxième étape de communiquer à l'aide du réseau Tor.

Vous pouvez en apprendre plus sur VPNFilter, d'où il vient et comment le repérer ici.

T9000

Les chercheurs en sécurité de Palo Alto Networks ont découvert le malware T9000 (aucune relation avec Terminator ou Skynet… ou est-ce vrai?!).

T9000 est un outil de collecte de données et d’intelligence. Une fois installé, le T9000 permet à un attaquant de "capturer des données cryptées, de prendre des captures d'écran d'applications spécifiques et en particulier de cibler des utilisateurs de Skype", ainsi que des fichiers de produit Microsoft Office. Le T9000 est livré avec différents modules conçus pour éviter jusqu'à 24 produits de sécurité différents, modifiant ainsi son processus d'installation pour rester sous le radar.

DanaBot

DanaBot est un cheval de Troie bancaire en plusieurs étapes avec différents plug-ins que l'auteur utilise pour étendre ses fonctionnalités. (Comment traiter rapidement et efficacement les chevaux de Troie d'accès distant. Comment traiter simplement et efficacement les chevaux de Troie d'accès distant? Comment traiter simplement et efficacement les chevaux de Troie d'accès distant? Sentez une RAT? Si vous pensez avoir été infecté par un cheval de Troie d'accès distant, Vous pouvez facilement vous en débarrasser en suivant ces étapes simples: Lire la suite) Par exemple, en mai 2018, DanaBot a été repéré lors d'une série d'attaques contre des banques australiennes. À ce moment-là, les chercheurs ont découvert un plug-in d'injection et de détection de paquets, un plug-in de visualisation à distance VNC, un plug-in de collecte de données et un plug-in Tor permettant une communication sécurisée.

«DanaBot est un cheval de Troie bancaire, ce qui signifie qu'il est nécessairement géo-ciblé dans une certaine mesure», lit-on dans le blog de Proofpoint DanaBot. «L’adoption par des acteurs à volume élevé, cependant, comme nous l’avons vu dans la campagne américaine, suggère un développement actif, une expansion géographique et un intérêt constant des acteurs de la menace pour les logiciels malveillants. Le logiciel malveillant lui-même contient un certain nombre de fonctionnalités anti-analyse, ainsi que des modules de vol et de contrôle à distance mis à jour, renforçant ainsi son attractivité et son utilité pour les acteurs de la menace. "

Marap, AdvisorsBot et CobInt

Je combine trois variantes de programmes malveillants modulaires en une seule section, comme l'ont découvert les impressionnants chercheurs en sécurité de Proofpoint. Les variantes de logiciels malveillants modulaires portent des similitudes mais ont des utilisations différentes. En outre, CobInt fait partie d'une campagne menée par le groupe Cobalt, une organisation criminelle liée à une longue liste de cybercriminalité bancaire et financière.

Marap et AdvisorsBot ont tous deux été repérés en train d'étudier les systèmes cibles pour la défense et la cartographie du réseau, et de déterminer si le programme malveillant devait télécharger la charge utile complète. Si le système cible présente un intérêt suffisant (par exemple, a une valeur), le logiciel malveillant appelle la deuxième étape de l'attaque.

Comme d'autres variantes de programmes malveillants modulaires, Marap, AdvisorsBot et CobInt suivent un processus en trois étapes. La première étape est généralement un courrier électronique avec une pièce jointe infectée portant l'exploit initial. Si l'exploit s'exécute, le logiciel malveillant demande immédiatement la deuxième étape. La deuxième étape porte sur le module de reconnaissance qui évalue les mesures de sécurité et le paysage réseau du système cible. Si le logiciel malveillant estime que tout est approprié, le troisième et dernier module est téléchargé, y compris la charge utile principale.

Analyse approfondie de:

- Marap

- AdvisorBot (et PoshAdvisor)

- CobIn

Grabuge

Mayhem est une variante de logiciel malveillant modulaire légèrement plus ancienne, apparue pour la première fois en 2014. Toutefois, Mayhem reste un excellent exemple de logiciel malveillant. Le malware, découvert par les chercheurs en sécurité de Yandex, cible les serveurs Web Linux et Unix. Il installe via un script PHP malveillant.

Une fois installé, le script peut faire appel à plusieurs plug-ins qui définissent l'utilisation finale du logiciel malveillant.

Les plugins incluent un outil de piratage des mots de passe brute force qui cible les comptes FTP, WordPress et Joomla, un robot d'exploration Web pour rechercher d'autres serveurs vulnérables et un outil exploitant la vulnérabilité de Heartbleed OpenSLL.

DiamondFox

Notre variante finale de logiciel malveillant modulaire est également l’une des plus complètes. C'est aussi l'un des plus inquiétants, pour deux raisons.

Raison un: DiamondFox est un botnet modulaire à vendre sur divers forums souterrains. Les cybercriminels potentiels peuvent acheter le package de botnet modulaire DiamondFox pour avoir accès à un large éventail de capacités d'attaque avancées. L'outil est régulièrement mis à jour et, comme tous les bons services en ligne, dispose d'un support client personnalisé. (Il y a même un journal des modifications!)

Raison deux: le botnet modulaire DiamondFox est livré avec une gamme de plugins. Celles-ci sont activées et désactivées via un tableau de bord qui ne serait pas déplacé comme une application de maison intelligente. Les plugins incluent des outils d’espionnage sur mesure, des outils de vol de données d’identité, des outils DDoS, des enregistreurs de frappe, des expéditeurs de courrier indésirable et même un système d’extraction de RAM.

Attention: la vidéo suivante contient de la musique dont vous pouvez ou non profiter.

Comment arrêter une attaque malveillante modulaire

À l'heure actuelle, aucun outil spécifique ne protège contre une variante de programme malveillant modulaire spécifique. En outre, certaines variantes de logiciels malveillants modulaires ont une portée géographique limitée. Par exemple, Marap, AdvisorsBot et CobInt se trouvent principalement en Russie et dans les pays de la CEI.

Cela dit, les chercheurs de Proofpoint ont souligné que, malgré les limites géographiques actuelles, si d'autres criminels voyaient une organisation criminelle aussi bien établie utiliser des logiciels malveillants modulaires, d'autres feraient de même.

Il est important de savoir comment les logiciels malveillants modulaires arrivent sur votre système. La majorité utilise des pièces jointes infectées, contenant généralement un document Microsoft Office avec un script VBA illicite. Les attaquants utilisent cette méthode car il est facile d’envoyer des emails infectés à des millions de cibles potentielles. De plus, l'exploit initial est minuscule et facilement déguisé en fichier Office.

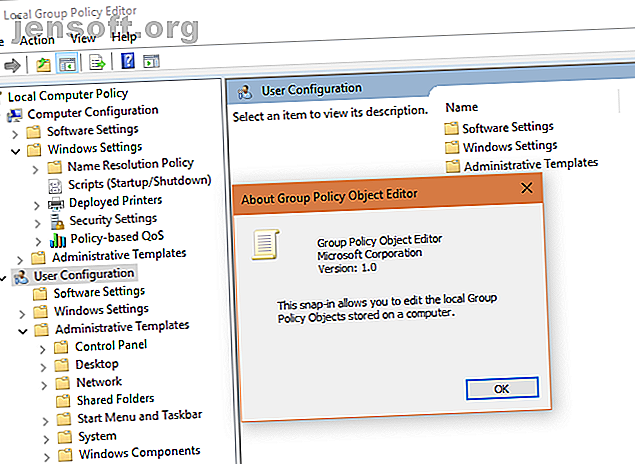

Comme toujours, assurez-vous de maintenir votre système à jour et envisagez d'investir dans Malwarebytes Premium. Cela vaut la peine. 5 raisons de mettre à niveau vers Malwarebytes Premium: Oui, ça vaut le coup. 5 raisons de mettre à niveau vers Malwarebytes Premium: Oui, ça vaut le coup la version gratuite de Malwarebytes est géniale, la version premium offre de nombreuses fonctionnalités utiles et utiles. Lire la suite !

Explorez plus sur: Jargon, Malware, Malware modulaire, Cheval de Troie.