Comment repérer les pièces jointes non sécurisées: 6 drapeaux rouges

Publicité

Le courrier électronique reste un vecteur d’attaque majeur pour les pirates, les cybercriminels, les fouineurs et autres mécréants en ligne. En tant que tel, il est essentiel que vous sachiez reconnaître une pièce jointe à un courrier électronique non sécurisée.

Si vous ne savez pas par où commencer, continuez à lire. Nous allons expliquer plusieurs drapeaux rouges qui vous aideront à identifier les fichiers potentiellement dangereux dans votre boîte de réception.

1. Extensions de fichiers dangereuses

Malheureusement, il existe plusieurs extensions de fichiers qui pourraient éventuellement exécuter du code sur votre ordinateur et donc installer des logiciels malveillants.

Comme vous vous en doutez, les pirates informatiques ne les rendent pas faciles à repérer. Les extensions de fichiers dangereuses sont souvent dissimulées dans des fichiers ZIP et des archives RAR. Si vous voyez l'une de ces extensions dans une pièce jointe qui ne provient pas d'un contact reconnu, vous devez la traiter avec suspicion.

L'extension de fichier la plus dangereuse est EXE . Ce sont des fichiers exécutables Windows particulièrement dangereux en raison de leur capacité à désactiver votre application antivirus.

Les autres extensions fréquemment utilisées à surveiller comprennent:

- JAR : Ils peuvent tirer parti des insécurités de l'exécution de Java.

- BAT : contient la liste des commandes qui s'exécutent sous MS-DOS.

- PSC1 : un script PowerShell avec des commandes.

- VB et VBS : un script Visual Basic avec du code incorporé.

- MSI : Un autre type d’installateur Windows.

- CMD : similaire aux fichiers BAT.

- REG : fichiers de registre Windows.

- WSF : fichier de script Windows autorisant des langages de script mixtes.

Vous devez également surveiller les fichiers Microsoft Office contenant des macros (tels que DOCM, XLSM et PPTM ). Les macros peuvent être nocives, mais elles sont également courantes, notamment dans les documents professionnels. Vous devrez exercer votre propre jugement.

2. Fichiers d'archive cryptés

Comme nous venons de le dire, les fichiers d'archive (tels que ZIP, RAR et 7Z) peuvent dissimuler des logiciels malveillants.

Le problème est particulièrement grave pour les fichiers d’archive chiffrés, c’est-à-dire ceux qui nécessitent un mot de passe pour extraire leur contenu. Comme ils sont cryptés, l’analyseur antivirus natif de votre fournisseur de messagerie électronique ne peut pas voir ce qu’ils contiennent et ne peut donc pas le signaler en tant que programme malveillant.

Le contre-argument est que les fichiers d’archive cryptés sont un excellent moyen d’envoyer des données sensibles à un destinataire; ils sont largement utilisés à cette fin. Encore une fois, vous devrez exercer votre propre jugement et prendre une décision quant à la sécurité du fichier.

3. Qui a envoyé l'e-mail?

Il va sans dire qu'un e-mail provenant d'une adresse insensée (par exemple, ) est presque certainement quelque chose que vous ne devriez pas ouvrir. Au lieu de cela, signalez-le immédiatement comme spam et supprimez-le de votre boîte de réception.

Cette partie est facile, mais la situation peut rapidement devenir plus complexe.

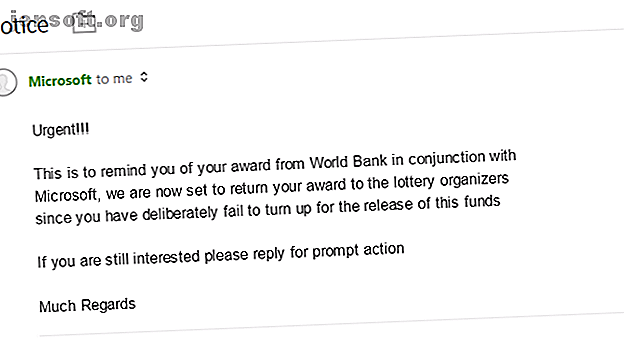

Les acteurs malveillants sont des experts pour faire en sorte que les adresses e-mail proviennent d'une source officielle, alors qu'en pratique, elles constituent des attaques de phishing. Par exemple, l'adresse électronique de votre banque est peut-être ; un pirate informatique pourrait plutôt envoyer un courrier électronique à partir de . C'est facile à négliger lorsque vous parcourez rapidement votre boîte de réception.

Il y a eu également une légère hausse de l'usurpation de courrier électronique. Qu'est-ce que l'usurpation de courrier électronique? Comment les fraudeurs forgent-ils de faux emails? Qu'est-ce qu'une usurpation de courrier électronique? Comment les fraudeurs forgent-ils de faux emails? Votre compte de messagerie a apparemment été piraté, mais ces messages étranges que vous n'avez pas envoyés sont en réalité dus à une usurpation de courrier électronique. Lire la suite ces dernières années. Lorsqu’il usurpe une adresse usurpée, un attaquant persuade le serveur de messagerie en lui faisant croire que l’e-mail provient de l’adresse usurée. Vous verrez même l'adresse réelle et la photo de profil de la personne dans le champ de l'expéditeur.

En théorie, vous pouvez repérer les courriers électroniques usurpés en examinant le code source du courrier électronique, mais cela dépasse largement les capacités de la plupart des utilisateurs. Si vous n'attendez pas de courrier électronique de la part de l'expéditeur et que le fichier joint coche d'autres cases dont nous discutons, il s'agit probablement d'un programme malveillant.

Enfin, rappelez-vous qu'une pièce jointe peut être malveillante même si vous connaissez l'expéditeur et que le courrier électronique n'est pas falsifié. Si la machine de l'expéditeur est infectée, il peut envoyer des courriels à sa liste de contacts à son insu.

4. Noms de fichiers étranges

De la même manière que vous devez traiter les adresses électroniques aléatoires avec une extrême méfiance, vous devez également vous méfier des pièces jointes comportant des noms de fichiers composés de chaînes de caractères aléatoires.

Les gens ne sauvegardent pas les documents avec un code alphanumérique de 20 caractères, et votre ordinateur ne vous demanderait jamais de le faire.

De même, des noms tels que « freemoney » ou « greatopportunity », émanant d'un expéditeur inconnu, sont susceptibles de contenir des logiciels malveillants et doivent immédiatement sonner l'alarme.

5. Étudiez le contenu de l'e-mail

Le texte de l'e-mail peut offrir des indices sur la fiabilité du message (et donc de toute pièce jointe).

Les robots écrivent beaucoup de spams, spoofés et phishing. Ils ont souvent des erreurs de formatage et d'orthographe.

Il y a aussi d'autres petits cadeaux. Par exemple, un courrier électronique prétendument envoyé par votre meilleur ami vous désigne par votre nom complet plutôt que par votre surnom. Ou peut-être qu'il utilise un langage formel et une autre syntaxe que vous savez que la personne en question n'utiliserait jamais.

Vous devriez également vous méfier d'un email qui vous demande de télécharger et d'exécuter sa pièce jointe. Ces courriels sont souvent conçus pour apparaître comme s’ils provenaient de sociétés comme FedEx et DHL; ils prétendent que vous pouvez suivre votre colis via le téléchargement. Étant donné que nous vivons à une époque où les achats en ligne sont monnaie courante, il est facile de se faire avoir, surtout si vous attendez des livraisons.

6. Utilisez votre suite antivirus

Si vous ne savez pas très bien si une pièce jointe à un courrier électronique est potentiellement sûre, assurez-vous de toujours l'exécuter via votre application antivirus pour ordinateur de bureau avant de l'exécuter sur votre ordinateur.

Inutile de dire que si votre programme antivirus marque le fichier comme suspect, arrêtez-vous. Supprimez le fichier de votre ordinateur et ne le retéléchargez pas. La pire solution consiste à cliquer sur les divers avertissements relatifs aux programmes malveillants et à continuer malgré tout.

N'oubliez pas que, même si les applications antivirus ne sont peut-être pas parfaites (elles signalent parfois des faux positifs), elles sont infiniment plus fiables qu'un courrier électronique suspect qui prétend que sa pièce jointe est sûre, même si elle est signalée par une analyse.

( Remarque : nous avons expliqué comment tester la précision de votre application antivirus. 5 méthodes pour tester votre logiciel antivirus en toute sécurité. 5 méthodes pour tester votre logiciel antivirus en toute sécurité. Votre logiciel antivirus est-il sûr et efficace? Voici comment le tester et le constater par vous-même. En savoir plus si vous souhaitez plus d'informations.)

Toujours garder une suspicion saine avec les courriels

Malheureusement, il n'y a pas de solution unique pour détecter les pièces jointes non sécurisées. De manière générale, toutefois, plus le nombre de drapeaux rouges marqués par les pièces jointes est élevé, plus il est probable qu'il s'agisse d'un fichier dangereux.

En cas de doute, contactez l'expéditeur et demandez des éclaircissements. La plupart des entreprises et des particuliers ne seront que trop heureux de vous informer de la véracité ou non d'une pièce jointe. En fin de compte, tenez-vous-en à la règle d'or: en cas de doute, ne continuez pas tant que vous n'êtes pas sûr de pouvoir le faire en toute sécurité.

Vous devriez également envisager d'utiliser un client de messagerie sécurisé et chiffré pour une sécurité accrue.

Si vous souhaitez en savoir plus sur la sécurité lors de l'utilisation du courrier électronique, prenez quelques instants pour apprendre à arrêter le spam dans Gmail et à repérer les arnaques par courrier électronique de spear phishing. Qu'est-ce que le spear phishing? Comment repérer et éviter cette escroquerie par courrier électronique Qu'est-ce que le spear phishing? Comment repérer et éviter ce type de courrier électronique frauduleux Vous avez reçu un faux courrier électronique de votre banque? Cela fait partie d'une technique d'escroquerie appelée harponnage. Voici comment rester en sécurité. Lire la suite .

En savoir plus sur: Conseils de messagerie, Sécurité en ligne.