8 façons qu'un Raspberry Pi peut vous aider à acquérir des compétences en sécurité en ligne

Publicité

La sécurité en ligne devient un sujet de plus en plus important. Il est facile de comprendre pourquoi, avec des hacks très médiatisés et une tendance croissante à la collecte de données. Vos informations n'ont jamais été aussi à risque. L'utilisation croissante de la technologie dans la sécurité quotidienne en général modifie également le mode de fonctionnement de l'application de la loi.

Hormis une bonne politique de mot de passe et une surveillance des arnaques évidentes, que pouvez-vous faire pour vous protéger? En savoir plus sur le fonctionnement de la sécurité de l'information et de la technologie constitue une étape importante.

Ces projets de bricolage utilisant le Raspberry Pi constituent le point de départ idéal.

1. Kali Linux: le système d'exploitation de sécurité

Le meilleur moyen d'apprendre comment fonctionne le piratage informatique est d'apprendre à pirater! Kali Linux est une distribution Linux axée sur la sécurité, privilégiée par les testeurs d'intrusion et les pirates éthiques. Pourquoi apprendre le piratage éthique avec ces cours en ligne Pourquoi apprendre le piratage éthique avec ces cours en ligne Le piratage est un choix de carrière légitime. Le secteur de la cybersécurité est toujours à la recherche de bons pirates éthiques. Ces cinq cours d'Udemy vous initient à ce monde. Lire la suite .

Kali Linux est également disponible pour les systèmes ARM tels que Raspberry Pi et est simple à installer. Commencez par pirater éthique à l’aide de Kali Linux et de Raspberry Pi Commencez par pirater éthique à l’aide de Kali Linux et Raspberry Pi Le piratage éthique est génial pour apprendre de nouvelles compétences et Un excellent moyen de commencer consiste à utiliser Kali Linux et Raspberry Pi. Lire la suite . Le système d'exploitation dispose de plusieurs outils dédiés pour apprendre la sécurité de l'information de manière pratique. En outre, la portabilité du Pi en fait un dispositif souhaitable pour les testeurs de pénétration professionnels.

Cependant, à moins que vous ne connaissiez très bien les lois locales, je voudrais en savoir plus sur votre réseau domestique!

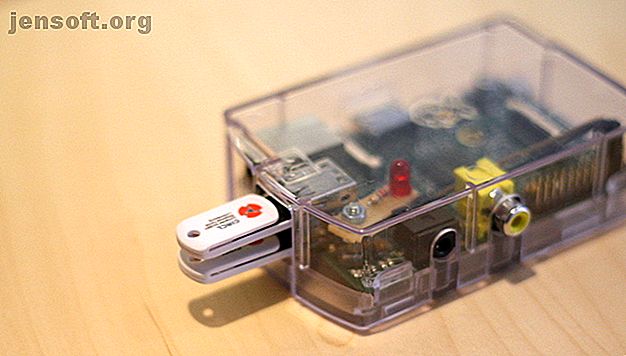

2. CIRClean: le désinfectant USB

CIRClean (également appelé «Kittengroomer», un nom bien meilleur) est un projet conçu pour protéger les personnes et les informations. Il s'agit de résoudre quelques problèmes pour les journalistes de certaines régions du monde, comme indiqué dans une interview avec le blog officiel de Raspberry Pi:

- «Nous devons extraire les informations de manière sécurisée depuis une clé USB sans la brancher sur un ordinateur que nous pourrions éventuellement réutiliser.

- Vous avez besoin d'une machine non verrouillée au cas où elle essaierait de parler de vous avec une arme à feu

- Un deuxième ordinateur portable est impraticable et pose trop de questions

- Les machines virtuelles nécessitent des compétences pour les utiliser (et les gens sont stupides / paresseux)

- Les machines virtuelles exposent l'ordinateur hôte à tout ce qui est connecté de toute façon. "

La réponse à tous ces problèmes? Une image de système d'exploitation sécurisée dédiée conçue pour faire une chose et une seule chose. Transférez en toute sécurité des informations depuis une clé USB potentiellement infectée vers une clé USB propre et fiable sans transmettre de logiciels malveillants ou alerter quiconque du transfert.

Le projet constitue également un moyen idéal pour lire en toute sécurité le contenu de vieilles clés USB potentiellement dangereuses que vous n'avez pas examinées depuis l'université!

3. PoisonTap: Le maléfique Pi Zero

PoisonTap est l'invention du chercheur américain Samy Kamkar, spécialiste de la sécurité et de la protection de la vie privée. En utilisant juste un Raspberry Pi Zero, PoisonTap peut infiltrer n’importe quel ordinateur même s’il est verrouillé ou protégé par un mot de passe.

Alimenté par le port USB, il émule une connexion Ethernet via USB avant de détourner tout le trafic Internet. Comme si cela ne suffisait pas, PoisonTap configure une porte dérobée permanente dans le système, permettant ainsi au pirate informatique de conserver l'accès longtemps après le débranchement du Pi. En insérant le code d'attaque dans un navigateur ouvert, PoisonTap détourne plus d'un million de sites Web, insère de faux iframes et vole des données sur chaque requête Web que l'utilisateur effectue à partir de cette date.

Protection de vos ports USB sous Linux Protection de vos ports USB sous Linux Kill n'est qu'un des nombreux risques auxquels votre périphérique Linux peut être exposé par le port USB. Comment protéger votre ordinateur contre les logiciels malveillants USB? En savoir plus, et il n’est pas surprenant que Samy fasse un lien vers «ciment à port USB» dans la description de sa vidéo.

4. Faire le pot de miel ultime

Un pot de miel émule une vulnérabilité de programme ou de réseau pour attirer une attaque externe. SNARE (Sterner N ext generation Advanced Evolution Engine) et TANNER opèrent en tandem pour attirer et évaluer les tentatives de piratage potentielles.

SNARE fonctionne sur n’importe quel système Linux, ce qui le rend parfait pour le Pi. Une fois installé, entrez l'URL du site que vous souhaitez tester pour créer un clone. L'exécution de SNARE héberge une copie du site à l'adresse IP du Pi et enregistre toutes les demandes effectuées sur le site. TANNER est un outil d’analyse des événements, de préparation de différentes réponses et de visualisation des données via l’interface graphique Web.

Apprendre le fonctionnement d'un réseau et les points à surveiller en cas de problème constitue une étape importante dans la création de systèmes sécurisés.

5. Reconnaissance faciale avec OpenCV

La reconnaissance faciale est répandue dans la surveillance, mais vous pouvez l’appliquer vous-même avec un Raspberry Pi. Le projet nécessite un module Pi et une caméra (plus une batterie pour le rendre réellement mobile) et utilise OpenCV pour distinguer les visages. L'utilisateur de Hackster.io, MJRoBot, propose un didacticiel détaillé sur sa mise en route.

Ceci est une utilisation de la sécurité beaucoup plus «physique» pour le Pi. Les systèmes portables et faciles à étendre constituent une forme supplémentaire de protection contre l'entrée, pouvant être directement câblée sur un matériel de verrouillage ou d'alarme.

Pendant ce temps, ce projet peut aller plus loin en mettant en place un réseau neuronal TensorFlow sur votre Pi. Premiers pas avec la reconnaissance des images avec TensorFlow et Raspberry Pi. Premiers pas avec la reconnaissance des images avec TensorFlow et Raspberry Pi Vous voulez vous familiariser avec la reconnaissance des images? Grâce à Tensorflow et à un Raspberry Pi, vous pouvez commencer immédiatement. Lire la suite pour classer les images rassemblées. L'apprentissage automatique joue un rôle de plus en plus important dans la sécurité. Comment l'intelligence artificielle combattra-t-elle les pirates informatiques modernes et la cybercriminalité? Comment l'intelligence artificielle combattra-t-elle les pirates informatiques modernes et la cybercriminalité? Avec intelligence artificielle! En savoir plus et la surveillance, ce serait une excellente introduction aux concepts de base.

6. Surveillance du réseau Nagios

Nagios fournit une surveillance réseau aux entreprises et ses cas d'utilisation habituels ne sont pas centrés sur la sécurité. Avoir un outil de surveillance indépendant est cependant un élément essentiel de la gestion de réseau sécurisé, et Nagios for Pi peut le fournir.

Comme le montre la vidéo ci-dessus, en plus de surveiller tout votre trafic réseau, vous pouvez vous en servir pour vous protéger contre la dégradation du site Web. Installer Nagios sur le Pi Transformez votre Raspberry Pi en un outil de surveillance du réseau Transformez votre Raspberry Pi en un outil de surveillance du réseau Le logiciel de surveillance du réseau Nagios est rapide à installer et simple à configurer, mais constitue un gâchis pour un PC complet. Raspberry Pi à la rescousse. Lire la suite est assez simple. Il existe également un lien dans la section commentaires de cet article vers une version compilée à partir des sources également, si vous préférez ne pas créer une image entièrement nouvelle.

Nagios peut être un peu comme un trou de lapin de fonctionnalités et de personnalisations. Comme l'indique le didacticiel, ralentissez ou vous allez vous submerger de données!

7. Créer un trou de pi

Pi-hole est un outil gratuit conçu pour bloquer entièrement les publicités de votre réseau domestique. Le blocage des publicités ne semble pas à première vue poser un problème de sécurité, mais beaucoup ne sont pas d’accord. Avec un grand nombre d’escrocs et de pirates informatiques qui utilisent des popups malhonnêtes pour lancer des escroqueries téléphoniques, le support technique Windows des lecteurs Histoires frauduleuses du support technique Windows des lecteurs Histoires frauduleuses L’escroquerie du support technique Windows prévaut. Peu peut être fait pour le contrer, sauf pour raccrocher. Nous avons rassemblé des histoires de nos lecteurs qui ont engagé les escrocs et leurs contes sont odieux. En savoir plus et aux logiciels malveillants injectés dans les publicités, Pi-hole pourrait vous épargner davantage que de simples ennuis.

Installer Pi-hole est un processus simple Adblock Everywhere: la manière Raspberry Pi-Hole Adblock Everywhere: la manière Raspberry Pi-Hole Transformez un Raspberry Pi bon marché en un bloqueur de publicité à l'échelle du réseau. Si vous en avez assez que AdBlock Plus ralentisse votre navigateur, cette option basée sur DNS est une excellente alternative qui fonctionne sur n'importe quel appareil. Lire la suite . Les éditeurs doivent-ils cesser de pleurer sur Adblock Les éditeurs doivent-ils cesser de pleurnicher sur Adblock Le blocage des annonces semble être une option naturelle pour tout consommateur, et ce pour une raison simple: il s'agit d'un moyen simple de se débarrasser d'un désagrément . En savoir plus, ou si vous pensez que c'est éthiquement faux Il en va de l'éthique dans le vol du journalisme de jeux: Pourquoi adbllock a besoin de mourir C'est de l'éthique dans le vol en journalisme de jeux: Pourquoi un adbllock a besoin de mourir Un plugin de navigateur gratuit et gratuit a tué Joystiq - et ruine Internet . En savoir plus, vous ne pouvez pas refuser la couche de protection supplémentaire que Pi-hole peut offrir aux internautes.

8. Destroy Evil Corp

Même si Mr Robot est une série fictive, l’utilisation d’un Raspberry Pi pour pirater les contrôles environnementaux dans une installation sécurisée est réellement possible.

Bien sûr, possible ne signifie pas réellement faisable et si c'est le cas, vous ne devriez vraiment pas le faire.

Néanmoins, laisser un Raspberry Pi sur site et connecté à un réseau pourrait donner accès à des systèmes essentiels. Occupytheweb, un utilisateur à octets nuls, a caché un Raspberry Pi dans une horloge pour avoir une idée du fonctionnement d'un tel hack.

Lisez le didacticiel complet pour savoir comment le réaliser et consultez les commentaires pour en savoir plus sur la manière dont le piratage de fiction peut se dérouler dans la réalité.

Sécurité maison avec un Raspberry Pi

Voici quelques façons d'intégrer votre Pi dans une configuration de sécurité domestique. Que vous souhaitiez en savoir plus sur le fonctionnement du piratage ou que vous souhaitiez simplement garder un œil sur votre réseau, le Pi peut vous aider.

Cela dit, rien ne peut protéger les utilisateurs imprudents et rien ne peut remplacer une navigation prudente et une bonne politique de mot de passe Comment créer un mot de passe fort que vous n'oublierez pas Comment créer un mot de passe fort que vous n'oublierez pas Savez-vous comment créer et retenir un bon mot de passe? Voici quelques conseils et astuces pour conserver des mots de passe forts et distincts pour tous vos comptes en ligne. Lire la suite . Un bon point de départ pour effectuer ces contrôles de sécurité. Vous devez effectuer régulièrement 10 contrôles de sécurité que tout le monde devrait effectuer régulièrement. 10 contrôles de sécurité tout le monde devrait effectuer des contrôles de sécurité réguliers. La sécurité ne doit pas être une préoccupation de longue haleine. Vous pouvez passer quelques minutes ici et là pour sécuriser votre vie en ligne. Essayez ces méthodes essentielles pour commencer. Lire la suite !

Explorez plus sur: la sécurité informatique, le piratage, la sécurité en ligne, Raspberry Pi.