7 astuces pour utiliser le navigateur Tor en toute sécurité

Publicité

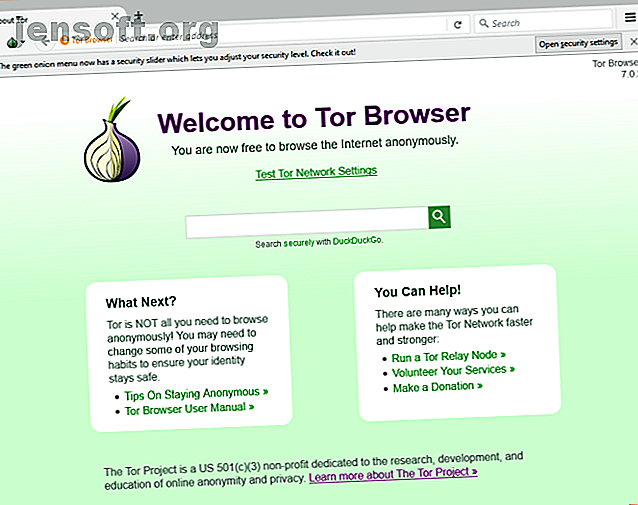

Le routeur d'oignon (Tor) est un logiciel gratuit qui facilite les communications anonymes et la navigation. C'est une option sécurisée pour naviguer sur Internet, et vient avec son propre navigateur.

Voici comment vous connecter en toute sécurité avec le navigateur Tor et garder votre activité privée.

Confidentialité et sécurité lors de l'utilisation de Tor

Si vous souhaitez rester anonyme lorsque vous utilisez Internet, Tor est au moins aussi bon que le meilleur VPN que vous puissiez nommer. Rappelez-vous cependant que Tor n’est pas un VPN; c'est un proxy qui protège uniquement le trafic qui y est acheminé. Notre guide complet sur l'utilisation de Tor Really Private Browsing: Guide de l'utilisateur non officiel de Tor Really Private Browsing: Guide de l'utilisateur non officiel de Tor Tor fournit une navigation et une messagerie véritablement anonymes et introuvables, ainsi qu'un accès au «Deep Web». Tor ne peut vraisemblablement être brisé par aucune organisation sur la planète. Lire la suite explique cela en détail.

Seul, Tor ne peut pas garantir votre sécurité et votre vie privée. vous devez comprendre les meilleures pratiques et les conseils d'utilisation pour garantir une sécurité et des avantages optimaux.

Ceux-ci sont:

- N'utilisez pas vos informations personnelles

- Gardez votre système à jour

- N'utilisez pas Tor pour les recherches Google

- Désactivez Java, JavaScript et Flash

- Ne pas torrent ou utiliser le réseau P2P

- Supprimer régulièrement les cookies et autres données

- Ne pas utiliser les sites Web HTTP

Nous ne disons pas que Tor est la solution idéale en matière de confidentialité en ligne, mais si vous l'utilisez correctement, il s'agit d'un outil puissant.

Ce qu'il faut faire et ne pas faire avec Tor

Tor est un outil incroyable quand il est utilisé correctement. Navigation Internet anonyme avec Tor Navigation Internet anonyme avec Tor Tor est un réseau librement accessible qui permet au trafic Internet de circuler de manière sécurisée et anonyme. En savoir plus De nombreuses personnes associent son utilisation à la toile sombre et à des activités illicites. Cela ne représente toutefois qu'une petite partie de la base d'utilisateurs Tor. Les autres utilisations de Tor comprennent:

- Activités commerciales

- Communications transfrontalières

- Publication d'articles, de données ou d'informations anonymes

- Dénonciation (pensez à WikiLeaks)

Si vous décidez de commencer à utiliser Tor, veillez à suivre ces meilleures pratiques.

1. Évitez d'utiliser vos informations personnelles

Beaucoup de gens s'effondrent en mélangeant leurs informations personnelles à des activités liées à Tor. Cela inclut, sans toutefois s'y limiter: utiliser ou accéder à votre adresse électronique personnelle, utiliser les mêmes noms d'utilisateur, utiliser des cartes de débit ou de crédit et ne pas utiliser une personne anonyme.

Si vous utilisez correctement Tor, créez un personnage et respectez-le. Utilisez des services de messagerie temporaires ou basés sur Tor et effectuez des transactions dans des crypto-monnaies anonymes. Les services de messagerie temporaires ne doivent être utilisés que dans les cas où vous n'avez pas besoin d'un accès régulier. Après un moment, une adresse email temporaire sera supprimée.

2. Gardez votre système à jour

Tor est aussi sécurisé que le système qui l’exécute. Après tout, c'est une solution logicielle. Si votre système d'exploitation est obsolète, des tiers pourraient en exploiter les échappatoires pour contourner votre bouclier Tor et compromettre vos données.

Si un attaquant potentiel est en mesure de déterminer le système d'exploitation que vous utilisez, Tor ne pourra pas vous protéger. En ce qui concerne les systèmes d'exploitation, utiliser Windows n'est pas une bonne idée. Cela est dû aux bugs de sécurité inhérents et aux vulnérabilités qui l'accompagnent.

Si Windows ne peut pas être évité, veillez à le mettre à jour régulièrement. Les mises à jour automatiques sont la solution.

3. N'utilisez pas Tor pour les recherches Google

Google collecte et stocke des informations telles que des requêtes de recherche. Google stocke également des cookies sur votre ordinateur pour suivre vos habitudes de navigation. Pour les personnes les plus soucieuses de leur vie privée, l'utilisation de Google sur Tor doit être évitée pour cette raison.

DuckDuckGo Pourquoi ces fans de longue date préfèrent désormais DuckDuckGo Pourquoi ces fans de Google préfèrent désormais DuckDuckGo La plupart d'entre nous ne se souviennent pas de la vie avant Google. Essayez DuckDuckGo. Apprenez ses astuces. Il se peut que rien ne vous échappe de Google. En savoir plus et StartPage conviennent mieux à Tor. Ils ne suivent pas, ne consignent pas, ne stockent ni n'enregistrent quoi que ce soit sur leurs propres services ou sur votre appareil.

4. Désactiver Java, JavaScript et Flash

Utiliser du contenu actif sur Tor représente un risque énorme. Adobe Flash, QuickTime, ActiveX, Java et JavaScript, entre autres, ne peuvent s'exécuter qu'en raison des privilèges de votre compte d'utilisateur. Pour cette raison, ils peuvent accéder à vos données privées et les partager.

JavaScript est le plus dangereux. Il s'agit d'un langage de navigateur largement utilisé qui peut ignorer les paramètres de proxy et permettre le suivi par les sites Web. De plus, ces outils peuvent stocker des cookies et autres données du navigateur Tor difficiles à trouver et à supprimer. En les désactivant complètement, vous atteignez un plus haut niveau de confidentialité et de sécurité.

5. Ne pas torrent ou utiliser P2P

Tor n'est pas conçu pour le partage de fichiers P2P. Fonctionnement du partage de fichiers P2P (peer to peer) Fonctionnement du partage de fichiers P2P (peer to peer) Vous vous demandez ce qu'est le partage de fichiers peer-to-peer (P2P) et comment le démarrer ? Nous expliquons ce que vous devez savoir. Lire plus tel que torrenting. L'architecture du réseau Tor est configurée pour bloquer totalement le trafic de partage de fichiers et, en plus d'être risquée, le P2P sur Tor constitue un risque pour votre vie privée et votre anonymat.

Les clients tels que BitTorrent ne sont pas intrinsèquement sécurisés. Lorsqu'ils sont utilisés sur Tor, ils envoient toujours votre adresse IP à d'autres pairs et il n'y a aucun moyen de l'arrêter.

6. Supprimer régulièrement les cookies et autres données

Tandis que Tor achemine votre trafic via de nombreux nœuds pour empêcher toute analyse de trafic, des cookies et autres scripts peuvent être utilisés pour suivre votre activité en ligne. Avec suffisamment de cookies ou de bits de données clés, ces informations peuvent être reconstituées pour révéler votre identité.

Lors de l'utilisation de Tor, élaguez régulièrement les cookies et les données du site local, ou utilisez un module complémentaire le faisant automatiquement.

7. Évitez les sites Web HTTP

Les données transférées vers et à partir de sites HTTP ne sont pas cryptées. Tor ne chiffre que le trafic sur son réseau et l'utilisation de sites HTTP vous rend vulnérable aux regards indiscrets lorsque votre trafic passe par des nœuds de sortie.

La visite de sites HTTPS utilisant le cryptage de bout en bout, tels que TLS et SSL, est cependant parfaitement sûre. Avec les sites HTTPS, toutes vos données sont en sécurité, même en dehors de l'écosystème Tor.

Tor est seulement aussi sûr que vous le faites

Tor est l’un des meilleurs outils disponibles pour se protéger de l’espionnage tiers.

Bien qu’elle ne soit pas parfaite et qu’elle comporte des vulnérabilités et des faiblesses, vous pouvez souvent les éviter en respectant scrupuleusement les meilleures pratiques et les conseils d’utilisation décrits ci-dessus.

Quoi que vous utilisiez pour Tor, rester anonyme devrait être votre principale préoccupation. L'anonymat en ligne n'est pas facile, surtout dans un monde alimenté par les données Qu'est-ce que le Big Data, pourquoi est-il important et à quel point est-il dangereux? Qu'est-ce que le Big Data? Pourquoi est-il important et à quel point est-il dangereux? Le Big Data alimente de nombreuses industries et a un impact sur toutes nos vies. Mais est-ce plus dangereux ou utile? Lire la suite .

Crédit d'image: sharafmaksumov / Depositphotos

En savoir plus sur: la confidentialité en ligne, le réseau Tor.