5 récentes violations de données pouvant avoir mis vos données en danger

Publicité

Les violations de données font partie du mobilier de nos vies numériques. À peine une journée se passe sans qu'une autre entreprise ne divulgue vos données. Et tandis que ces événements se banalisent, quelque chose d'autre a changé en 2018 également.

La mise en œuvre du règlement général de l'UE sur la protection des données (RGPD) signifie que les entreprises s'engagent désormais à divulguer toute violation dans les 72 heures. Il peut être difficile de suivre les dernières informations, alors nous avons arrondi certaines des violations les plus remarquables de l'année.

1. Under Armour

Utilisateurs concernés: 150 millions

Données exposées: noms d'utilisateur, adresses e-mail et mots de passe hachés

Pour de nombreuses personnes dans le monde entier, l'application de suivi du régime et de l'exercice, MyFitnessPal (MFP), est un compagnon quotidien pour leur parcours de mise en forme. Il n’a donc pas été étonnant que la société de vêtements de sport Under Armour ait acquis MFP dans le cadre de son offre numérique. En mars 2018, Under Armour (UA) a publié une déclaration selon laquelle MyFitnessPal avait été compromis, les noms d'utilisateur, les adresses électroniques et les mots de passe hachés des 150 millions d'utilisateurs de l'application ayant été exposés.

La société a agi rapidement. Quatre jours après avoir pris connaissance de la violation, MyFitnessPal a envoyé une mise à jour par courrier électronique à tous les utilisateurs et créé un site Web FAQ. Ils ont recommandé à tous les utilisateurs de changer immédiatement leurs mots de passe et de continuer, de manière quelque peu vague, à «apporter des améliorations à leurs systèmes afin de détecter et d'empêcher tout accès non autorisé aux informations des utilisateurs».

En surface, il semble que Under Armour se débrouille bien avec ses utilisateurs. Cependant, alors que certains mots de passe ont été hachés à l'aide de bcrypt, une procédure permettant de transformer votre mot de passe en chaîne de caractères illisible. des violations? Lire la suite - les autres n'ont pas été aussi chanceux. Bien qu'ils n'aient pas révélé les chiffres, une partie de l'importante base d'utilisateurs de MFP était uniquement protégée par SHA-1, largement considéré comme la forme de hachage la plus faible.

Bien que la fuite se soit produite au début de l'année, à compter de septembre 2018, il n'y avait pas eu d'autres mises à jour sur la cause de la violation, ni sur la manière dont UA espérait empêcher de futures attaques. La société n'a pas non plus précisé si elle continuerait à utiliser le hachage SHA-1.

2. British Airways

Utilisateurs concernés: Inconnu

Données exposées: données personnelles et financières du client

Alors que l'été s'achevait début septembre, British Airways (BA), la plus grande compagnie aérienne du Royaume-Uni, a annoncé qu'elle enquêtait de toute urgence sur le vol d'informations client. Sur son site Web d'information sur les incidents, la société a déclaré que le vol avait touché «les clients qui avaient effectué des réservations ou modifié leurs réservations […] entre 22 h 58 BST le 21 août 2018 et 21h45 BST le 5 septembre 2018.» Les données volées comprenaient des noms., adresse électronique, adresse de facturation et détails de la carte bancaire.

Si vous avez été parmi les victimes malheureuses de l'attaque, BA a promis que vous ne perdriez pas votre argent en conséquence directe du vol. Toutefois, il convient de noter qu'ils n'ont pas dit ce qu'ils considèrent comme un «résultat direct». Dans les jours qui ont suivi la divulgation, The Register a signalé qu'un script de paiement externe aurait pu être à l'origine de l'attaque. La société de sécurité RiskIQ a déclaré que l'attaque avait probablement été commise par un groupe connu sous le nom de Magecart, qui était responsable d'une attaque très similaire sur Ticketmaster plus tôt en 2018.

Un peu plus d'un an avant l'attaque, BA était également au centre d'une panne d'alimentation informatique massive. L'échec a entraîné l'arrêt brutal des systèmes informatiques de la société, ce qui a anéanti tous les avions et touché des milliers de passagers. Bien qu'elle ait fait les gros titres dans le monde entier, BA n'a pas expliqué grand-chose à la cause de la panne sans précédent.

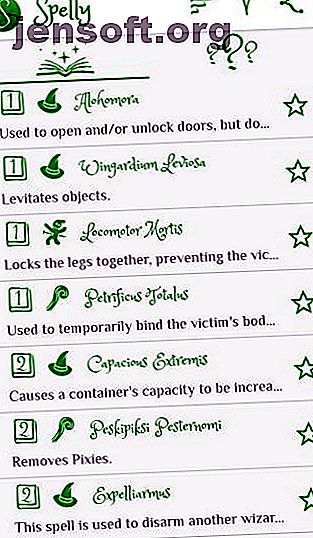

3. TypeForm

Utilisateurs concernés: Inconnu

Données exposées: données d'enquête incluant des informations personnellement identifiables

Si vous avez rempli un sondage en ligne au cours des dernières années, vous avez probablement utilisé le site Web de collecte de données Typeform. Leurs enquêtes sont populaires auprès des entreprises car elles sont faciles à configurer et conviviales. Les clients de Typeform sont des entreprises et non des utilisateurs finaux. Ainsi, lorsque l'entreprise a découvert une brèche en juin 2018, elle a alerté ses clients.

Le site de réponse aux incidents de Typeform manque de détails et se concentre sur la manière dont les entreprises devraient informer leurs clients de la divulgation. Tout ce que nous savons de la faille Typeform, c’est que c’est le résultat d’un accès non autorisé à une sauvegarde partielle datée du 3 mai 2018. Bien que l’on ne sache pas exactement dans quelle mesure ces données s’étirent. Comme Typeform a choisi de ne pas fournir de ventilation détaillée, le nombre total affecté n'est pas clair non plus.

Cependant, la liste des organisations impliquées dans la violation est assez longue. Les détaillants britanniques Fortnum & Mason et John Lewis figuraient parmi les victimes, de même que la chaîne de boulangerie australienne Bakers Delight. Parmi les autres victimes connues figurent Airtasker, Rencore, PostShift, Revolut, l’Union des étudiants de l’Université du Middlesex, Monzo, la Commission électorale de Tasmanie, Travelodge et les libéraux démocrates du Royaume-Uni.

4. Exactis

Utilisateurs concernés: 340 millions

Données exposées: Tout ce qui est imaginable, moins les numéros de sécurité sociale et de carte de crédit

Dans notre économie moderne, nous échangeons nos données en échange de produits et de services en ligne gratuits. Cependant, il existe un mouvement croissant contre ce type de collecte de données. Ils se réfèrent de manière décourageante à la pratique sous le nom de capitalisme de surveillance. Ce sentiment est devenu encore plus populaire à la suite du piratage d'Equifax en 2017: Equihax: l'une des violations les plus calamiteuses de tous les temps. Equihax: l'une des violations les plus calamiteuses de tous les temps. tout le temps. Mais connaissez-vous tous les faits? Avez-vous été touché? Que peux-tu y faire? Découvrez ici. Lire la suite et le scandale Cambridge Analytica de Facebook, adresse Facebook Le scandale Cambridge Analytica, adresse Facebook Adresse le scandale Cambridge Analytica Facebook a été impliqué dans ce qui a été appelé le scandale Cambridge Analytica. Après être resté silencieux pendant quelques jours, Mark Zuckerberg a maintenant répondu aux problèmes soulevés. Lire la suite . Vous étiez probablement surpris qu'Equifax ait recueilli des informations détaillées sur vous dans votre dos. Malheureusement, vous ne serez pas trop choqué d'apprendre qu'ils ne sont pas les seuls.

En juin, Vinny Troia, chercheur en sécurité, a utilisé le moteur de recherche informatique Shodan pour découvrir une base de données contenant 340 millions d’enregistrements. La société de marketing Exactis a laissé la base de données non sécurisée sur un serveur accessible au public. Alors que les 145, 5 millions d’archives du hack d’Equifax ont été largement couvertes, la base de données d’Exactis a dépassé celle de 340 millions d’archives. Cependant, contrairement aux données agrégées d'Equifax, la base de données Exactis a été trouvée par un chercheur en sécurité. Il n’existe actuellement aucune preuve indiquant qu’il a été consulté par malveillance.

Exatis est un courtier en données qui négocie nos informations personnelles. C'est ainsi qu'ils ont acquis près de 214 millions de personnes et 110 millions de données d'entreprise. Selon WIRED, les enregistrements incluaient «plus de 400 variables sur une vaste gamme de caractéristiques spécifiques: savoir si la personne fume, sa religion, ses chiens ou ses chats, et des intérêts aussi variés que la plongée sous-marine et les vêtements de grande taille».

Il y a cependant une lueur d'espoir ici. Malgré la quantité phénoménale de données identifiables, contrairement à Equifax, ils ne détenaient aucune information financière. Cependant, s'il s'avère qu'une partie malveillante a effectivement accédé à la base de données, les possibilités d'ingénierie sociale sont nombreuses. Comment se protéger de ces 8 attaques d'ingénierie sociale Comment se protéger de ces 8 attaques d'ingénierie sociale Quelles techniques d'ingénierie sociale un pirate informatique pourrait-il utiliser et comment vous protégeriez-vous d'eux? Jetons un coup d'œil à certaines des méthodes d'attaque les plus courantes. Lire la suite .

5. Timehop

Utilisateurs concernés: 21 millions

Données exposées: noms, adresses électroniques, dates de naissance, sexe, codes de pays et numéros de téléphone

Notre nostalgie collective des années écoulées est devenue une grande entreprise. Aucune entreprise n'a été plus en mesure de capitaliser sur cet amour du passé que Timehop. L'application Timehop se connecte à vos réseaux sociaux et refait la surface de vos anciens messages pour vous rappeler ce que vous faisiez ce jour-là. En juillet 2018, Timehop a annoncé qu'il avait interrompu une intrusion de réseau le jour de l'indépendance.

Malgré l'arrêt de l'attaque en un peu plus de deux heures, l'intrus a été en mesure de prendre beaucoup de données. Malheureusement, cela incluait les noms, adresses e-mail, dates de naissance, sexe et, dans certains cas, les numéros de téléphone des 21 millions d'utilisateurs de l'application. Ils ont toutefois pu empêcher l’agresseur d’avoir accès aux publications sur les réseaux sociaux et aux messages privés.

L'attaquant a réussi à accéder aux clés OAuth2 stockées, qui accordent l'accès aux réseaux sociaux connectés d'un utilisateur. Avant de révéler la violation, Timehop a collaboré avec les réseaux sociaux pour désactiver ces clés, forçant les utilisateurs à authentifier à nouveau les comptes connectés.

Contrairement à beaucoup de leurs contemporains, leur site Web sur l’incident était clairement présenté. L'attaque a été expliquée à la fois en termes techniques et simples. Ils ont même fourni un tableau facilement assimilable des combinaisons de données consultées et du nombre de personnes affectées. Bien sûr, cela ne réconfortera guère les 21 millions de victimes de l'application nostalgique.

Protégez-vous de la prochaine violation de données

Les services que nous pensions jadis considérés comme sécurisés sont en train de disparaître rapidement, en partie à cause de leurs mauvaises pratiques de sécurité. Vous pouvez même commencer à vous demander si n'importe où sur Internet est sûr. Surtout compte tenu du nombre de fois que la collecte de données a exposé vos informations personnelles. Si vous craignez que quelque chose ne va pas, vous devriez vérifier si vos comptes en ligne ont été piratés.

La responsabilité de vous protéger incombe aux entreprises concernées. Cependant, il existe des moyens d'améliorer votre cyber-hygiène Améliorer votre cyber-hygiène en 5 étapes simples Améliorer votre cyber-hygiène en 5 étapes simples Dans le monde numérique, la "cyber-hygiène" est aussi importante que l'hygiène personnelle réelle. Des vérifications régulières du système sont nécessaires, ainsi que de nouvelles habitudes en ligne plus sûres. Mais comment pouvez-vous apporter ces changements? Lire la suite qui va renforcer vos défenses. Les mots de passe sont un de nos plus gros maux de tête, mais il y a de bonnes nouvelles. Vous n’avez peut-être pas besoin d’attendre trop longtemps avant de commencer à découvrir d’excellentes alternatives de mot de passe No More Leaks? 3 Alternatives passionnantes de mots de passe à venir Plus de fuites? 3 Alternatives passionnantes de mots de passe à venir La sécurité des mots de passe peut sembler une bataille sans fin. Heureusement, certains travaillent sur des méthodes de sécurité susceptibles de remplacer les mots de passe. Lire la suite frappé le grand public.

Crédit d'image: stevanovicigor / DepositPhotos