2 façons de pirater votre carte SIM (et comment la protéger)

Publicité

Vous savez probablement que le système d'exploitation de votre smartphone doit être mis à jour régulièrement pour vous protéger contre les failles de sécurité. Mais votre carte SIM peut également être une source de vulnérabilités en matière de sécurité. Nous allons vous montrer ici comment les pirates peuvent utiliser les cartes SIM pour accéder aux appareils et des conseils sur la sécurité de votre carte SIM.

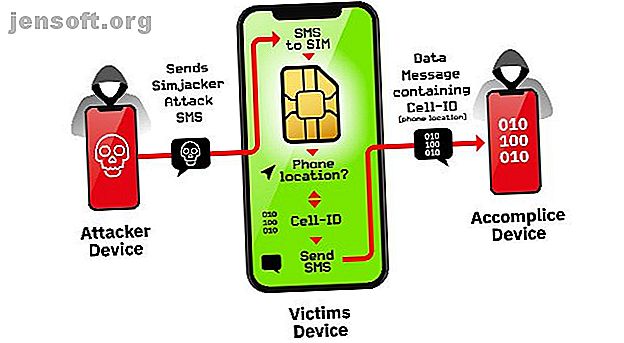

1. Simjacker

En septembre 2019, des chercheurs en sécurité chez AdaptiveMobile Security ont annoncé qu'ils avaient découvert une nouvelle vulnérabilité de sécurité baptisée Simjacker. Cette attaque complexe cible les cartes SIM. Pour ce faire, il envoie un morceau de code similaire à un logiciel espion à un périphérique cible à l'aide d'un message SMS.

Si la cible ouvre le message, les pirates peuvent utiliser le code pour les surveiller en espionnant leurs appels et leurs messages et même en suivant leur localisation.

La vulnérabilité fonctionne en utilisant un logiciel appelé Browser, qui fait partie du SIM Application Toolkit (STK) que de nombreux opérateurs téléphoniques utilisent sur leurs cartes SIM. SIMalliance Toolbox Browser est un moyen d’accéder à Internet - il s’agit essentiellement d’un navigateur Web de base - qui permet aux fournisseurs de services d’interagir avec des applications Web telles que la messagerie électronique.

Cependant, maintenant que la plupart des gens utilisent un navigateur tel que Chrome ou Firefox sur leur appareil, le navigateur est rarement utilisé. Le logiciel est toujours installé sur un grand nombre de périphériques, ce qui les rend vulnérables à l'attaque Simjacker.

Les chercheurs pensent que cette attaque a été utilisée dans plusieurs pays au cours des deux dernières années, précisant que le protocole est «utilisé par les opérateurs de téléphonie mobile dans au moins 30 pays dont la population cumulée totalise plus d'un milliard de personnes», principalement Moyen-Orient, Asie, Afrique du Nord et Europe de l'Est.

Ils croient également que l'exploit a été développé et utilisé par une société privée spécifique, qui collabore avec divers gouvernements pour surveiller certaines personnes. Actuellement, entre 100 et 150 personnes sont visées par cette attaque par jour.

Comme l'attaque fonctionne sur les cartes SIM, tous les types de téléphones sont vulnérables, y compris les iPhones et les appareils Android, et cela fonctionne même sur les cartes SIM intégrées (eSIM).

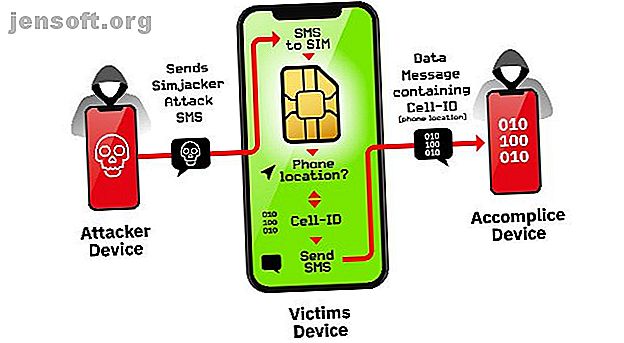

2. Échange de carte SIM

L'échange de carte SIM est un autre problème de sécurité de la carte SIM dont vous avez peut-être entendu parler. Qu'est-ce que l'échange de carte SIM? 5 conseils pour vous protéger de cette arnaque Qu'est-ce que l'échange de carte SIM? 5 astuces pour vous protéger de cette arnaque Avec la montée en puissance de l'accès aux comptes mobiles et de la sécurité 2FA, la permutation de cartes SIM représente un risque croissant pour la sécurité. Voici comment l'arrêter. Lire la suite . Les hackers ont utilisé une variante de cette technique pour s'emparer du compte Twitter personnel du PDG de Twitter, Jack Dorsey, en août 2019. Cet événement a permis de mieux faire comprendre à quel point ces attaques peuvent être destructrices. La technique relativement simple utilise la ruse et l’ingénierie humaine plutôt que des vulnérabilités techniques.

Pour procéder à un échange de carte SIM, un pirate informatique appellera d’abord votre opérateur téléphonique. Ils prétendent être vous et demandent une carte SIM de remplacement. Ils diront qu'ils veulent passer à un nouvel appareil et ont donc besoin d'une nouvelle carte SIM. S'ils réussissent, le fournisseur de téléphone leur enverra la carte SIM.

Ils peuvent ensuite voler votre numéro de téléphone et le lier à leur propre appareil.

Cela a deux effets. Premièrement, votre vraie carte SIM sera désactivée par votre fournisseur et cessera de fonctionner. Deuxièmement, le pirate informatique a désormais le contrôle des appels téléphoniques, des messages et des demandes d'authentification à deux facteurs envoyées à votre numéro de téléphone. Cela signifie qu'ils pourraient avoir suffisamment d'informations pour accéder à vos comptes bancaires, à vos courriels, etc.

Et ils peuvent même être en mesure de vous exclure d'autres comptes.

L'échange de carte SIM est difficile à protéger. En effet, les pirates informatiques peuvent convaincre un agent du support client qu’ils sont bien vous. Une fois qu'ils ont votre carte SIM, ils contrôlent votre numéro de téléphone. Et vous ne saurez peut-être même pas que vous êtes une cible avant qu'il ne soit trop tard.

Comment garder votre carte SIM en toute sécurité

Si vous souhaitez protéger votre carte SIM contre de telles attaques, vous pouvez suivre certaines étapes.

Protégez-vous contre les attaques d'ingénierie sociale

Pour vous protéger contre les échanges de carte SIM, vous devez empêcher les pirates informatiques de trouver des informations à votre sujet. Les pirates utiliseront les données qu'ils trouvent sur vous en ligne, telles que les noms de leurs amis et de leur famille ou votre adresse. Ces informations faciliteront la tâche de convaincre un agent du support client qu’il est votre identité.

Essayez de verrouiller ces informations en définissant votre profil Facebook uniquement pour vos amis et en limitant les informations publiques que vous partagez sur d'autres sites. N'oubliez pas non plus de supprimer les anciens comptes que vous n'utilisez plus pour éviter qu'ils ne soient la cible d'un piratage.

Une autre façon de se protéger contre les échanges de cartes SIM consiste à se méfier du phishing. Les pirates peuvent essayer de vous phish pour obtenir plus d'informations, ils peuvent utiliser pour copier votre carte SIM. Soyez à l'affût des courriels ou des pages de connexion suspects. Faites attention lorsque vous entrez vos informations de connexion pour tout compte que vous utilisez.

Enfin, réfléchissez aux méthodes d’authentification à deux facteurs. Avantages et inconvénients des types et des méthodes d’authentification à deux facteurs. Avantages et inconvénients des types et des méthodes d’authentification à deux facteurs. Les méthodes d’authentification à deux facteurs ne sont pas identiques. Certains sont manifestement plus sûrs et plus sûrs. Voici un aperçu des méthodes les plus courantes et des méthodes qui répondent le mieux à vos besoins. Lire plus que vous utilisez. Certains services d'authentification à deux facteurs enverront un message SMS à votre appareil avec un code d'authentification. Cela signifie que si votre carte SIM est compromise, les pirates informatiques peuvent accéder à vos comptes même si l'authentification à deux facteurs est activée.

Utilisez plutôt une autre méthode d’authentification, telle que l’application Authentification Google. Ainsi, l'authentification est liée à votre appareil, pas à votre numéro de téléphone, ce qui le rend plus sécurisé contre les échanges de carte SIM.

Définir un verrou de carte SIM

Pour vous protéger contre les attaques de la carte SIM, vous devez également configurer certaines protections sur votre carte SIM. La mesure de sécurité la plus importante que vous pouvez mettre en œuvre consiste à ajouter un code PIN à votre carte SIM. Ainsi, si quelqu'un souhaite modifier votre carte SIM, il a besoin du code PIN.

Avant de configurer un verrou de carte SIM, vous devez vous assurer de connaître le code PIN que votre fournisseur de réseau vous a attribué. Pour le configurer, sur un appareil Android, accédez à Paramètres> Écran verrouillé et sécurité> Autres paramètres de sécurité> Configurer le verrouillage de la carte SIM . Ensuite, vous pouvez activer le curseur pour verrouiller la carte SIM .

Sur un iPhone, accédez à Paramètres> Cellulaire> Code PIN de la carte SIM . Sur un iPad, accédez à Paramètres> Données mobiles> Code PIN de la carte SIM . Ensuite, entrez votre code PIN existant pour confirmer, et le verrou de la carte SIM sera activé.

Pour plus de conseils et d'instructions sur la configuration d'un code PIN SIM, consultez notre article sur la procédure de cryptage et de verrouillage d'une carte SIM sur un appareil mobile. Procédure de cryptage et de configuration d'une carte SIM sur tout appareil mobile Procédure de cryptage et de configuration d'une carte SIM Verrouiller sur n'importe quel appareil mobile Cryptez-vous les données sur votre smartphone? Sinon, vos données risquent d'être volées au moment où vous perdez votre appareil. Le cryptage de vos données est facile. tout ce dont vous avez besoin est le bon logiciel. Lire la suite .

Autres conseils de sécurité

Comme toujours, vous devez utiliser des mots de passe forts générés individuellement. Ne réutilisez pas les anciens mots de passe ou utilisez le même mot de passe sur plusieurs comptes.

Assurez-vous également que vos réponses aux questions relatives à la récupération de mot de passe ne sont pas accessibles au public, telles que le nom de jeune fille de votre mère.

Protégez votre appareil des attaques de la carte SIM

Les attaques sur les appareils mobiles deviennent de plus en plus sophistiquées. Simjacker et SIM swap attaquent les deux cartes SIM cibles, mais de différentes manières. Simjacker est une attaque technique qui exploite les vulnérabilités des logiciels utilisés par les entreprises de télécommunication. Les attaques par échange de carte SIM utilisent l'ingénierie sociale pour obtenir une copie de votre carte SIM.

Il existe des protections contre ces types d'attaques, telles que la confidentialité de vos informations personnelles et la configuration d'un verrou de la carte SIM.

Cela dit, les téléphones sont de plus en plus sûrs. Pour savoir pourquoi, consultez notre article sur les raisons pour lesquelles les téléphones intelligents sont plus sécurisés que les téléphones stupides. 5 raisons pour lesquelles les téléphones intelligents sont plus sécurisés que les téléphones stupides. 5 raisons pour lesquelles les téléphones intelligents sont plus sécuritaires que les téléphones stupides. Pensez encore. Voici cinq façons dont un smartphone est plus sécurisé qu'un téléphone muet. Lire la suite .

En savoir plus sur: eSIM, carte SIM, sécurité pour smartphone.